王雪杨 发表于:13年08月08日 13:19 [综述] DOIT.com.cn

日前,全球领先的Web安全、数据安全、电子邮件安全、移动安全及数据泄露防护(DLP)解决方案提供商Websense的ThreatSeeker网络成功检测到一起利用英国皇室宝宝诞生新闻发起的大范围恶意攻击活动,并对其进行了有效拦截。英国皇室宝宝的诞生引起了各界人士的关注,黑客们恰是利用人们的好奇心理,发起了此次恶意攻击活动。经过Websense ThreatSeeker®智能云的不懈追踪,Websense安全专家们发现,早在剑桥公爵夫人临产的官方消息发布的几小时内,黑客们已经发起了攻击。

Websense安全专家指出,迄今为止,Websense ThreatSeeker®智能云所检测到的恶意攻击活动都是利用电子邮件诱饵来诱骗用户,将不知情的受害者重定向至托管BlackHole漏洞利用工具包的网站,或是提供Windows SCR格式的恶意附件。Websense安全专家运用高级威胁的7阶段方法对当前检测到的恶意攻击活动进行了逐步分析,并详细说明了这些恶意攻击活动的传播途径,同时指出,破坏这7个阶段中的任何一个环节都可以中断恶意内容。

诱饵

犯罪分子充分利用了人们的好奇心发起了此次恶意攻击活动,他们精心设计了电子邮件诱饵,进行大范围的传播。在最近一次攻击中,Websense ThreatSeeker®智能云成功检测并有效拦截了60,000多个电子邮件,这些电子邮件以“皇室宝宝:实时更新”为主题,模拟ScribbleLIVE/CNN通知的形式,诱使受害者点击邮件。用户打开邮件之后,点击邮件中的任何一个链接都会被引至相同的恶意重定向网址。下图为Websense ThreatSeeker®智能云拦截到的包含恶意链接的电子邮件:

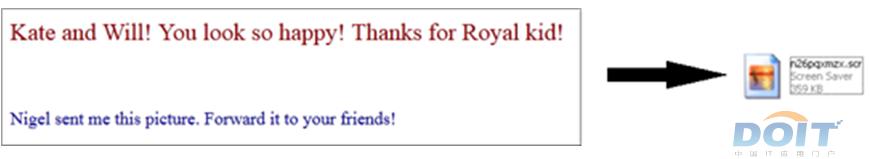

Websense ThreatSeeker®智能云还检测到另外一种形式的恶意攻击活动,在这些攻击活动中,攻击者将恶意附件作为诱饵,同时设计了极具吸引力的邮件主题来引起收件人的兴趣,诱使他们打开邮件。Websense安全专家发现,Websense ThreatSeeker®智能云拦截到的邮件均以“皇室宝宝”为主题,除此之外,邮件正文中还包含了图片形式的恶意附件,而该文件本身是一个恶意二进制文件,用来连接命令和控制(C2)基础架构,并下载进一步的恶意代码。如下图所示:

Websense安全专家提醒用户,如果收到任何与热门事件相关的电子邮件提示或是不明信息,在点击链接或下载附件之前一定要确定该信息的合法性。此外,知名的新闻机构一般不会未经请求即向用户发送电子邮件,因此,用户应谨慎对待来自知名新闻机构的不明邮件。

攻击者精心设计的诱饵总是利用人们对重大事件的好奇心,为保障数据安全,用户不但需要整合的安全解决方案来检测并防御通过社交网络和电子邮件传送的诱饵,还需要警惕收到的不明邮件。此外,若要了解最新新闻动态是,用户应尽量选择直接访问知名新闻机构,以确保安全。

重定向

如果用户点击了恶意电子邮件中的链接,他们就会被引至中间网站,然后就会被重定向至托管漏洞利用代码(如BlackHole漏洞利用工具包)的网站。通常情况下,重定向网站往往是被注入恶意代码的合法网站,攻击者这样做的目的就是利用被入侵网站的声誉来进行犯罪活动。点击链接时对这些网站进行实时分析可以为用户提供即时保护,而且可以在受害者被重定向至漏洞网站之前有效破坏攻击链。

漏洞利用工具包

Websense安全专家还发现,在此次攻击活动中,攻击者大量使用了BlackHole等常见的漏洞利用工具包,这就使得犯罪分子能够迅速部署攻击基础设施,并且可以吸引更多的受害者。一旦用户访问了漏洞利用工具包托管网站,受害者的电脑很可能被攻击者控制,来发送恶意代码。在这种情况下,该网站不仅会发送Zeus等用来窃取用户财务信息的恶意软件,还可以利用社会工程学方法来诱骗受害者安装假的Adobe Flash Player更新。Websense安全专家表示,对网页内容和恶意代码的实时分析则可以保护用户免受已知和未知威胁的攻击。

木马文件

一旦漏洞成功入侵受害者电脑,攻击者就会利用木马文件和下载器在受害者电脑上安装恶意代码。到目前为止,Websense ThreatSeeker®智能云检测到的两类攻击活动中,一种恶意攻击活动只是简单地将恶意文件附加在最初的电子邮件诱饵中,另外一种恶意攻击活动则是利用受害者对诱饵的信赖,将他们重定向至提供恶意文件的漏洞利用网站。为了躲避传统解决方案的检测,攻击者往往会对这些文件进行加密处理,因此,企业需要部署更先进的解决方案来识别恶意行为,如Websense的ThreatScope™。

自动通报

一旦受害者的电脑安装了恶意代码,它就会尝试进行自动通报,并且会连接C2基础架构,接收来自攻击者的命令。相较于在攻击的初期进行拦截,实时检测非法出站内容可以更有效地阻止恶意代码的自动通报,从而达到阻断攻击的目的。

数据窃取

攻击者的最终目的是窃取个人可识别信息(PII)、企业机密数据等。他们试图利用慢速“批次处理”来自被入侵网络的数据或是创建自定义加密程序等方法来窃取数据,然后将其用于进一步的攻击中或是单纯获得犯罪收益。企业可以部署滴管式DLP、OCR分析和自定义加密程序检测等高级功能,防止数据泄露和数据窃取,保护企业数据安全。

Websense安全专家指出,此类攻击往往都是伴随着热门时事或全球性的新闻的爆发而发起的。Websense高级分类引擎(ACE)可以帮助用户在攻击的各个阶段防范此类新兴的网络威胁,确保数据安全无虞。Websense安全专家进一步表示,虽然有关王室婴儿的官方公告尚未发布,但是Websense安全实验室仍将继续监控此次攻击活动,全面保护用户信息安全。