随着我们的数据过渡到虚拟数据中心和云中,我们如何保持原来的一切以及过渡之后又会有哪些变化呢?在本周专栏里,笔者解决了选择物理防火墙还是虚拟防火墙的问题以及如何根据环境确定理想的形成要素。许多为虚拟化环境和云环境寻找安全方案的企业会自然而然地认为选择的范围只有一两个。笔者认为其实答案要根据架构的实际情况来定。

对虚拟防火墙的需求

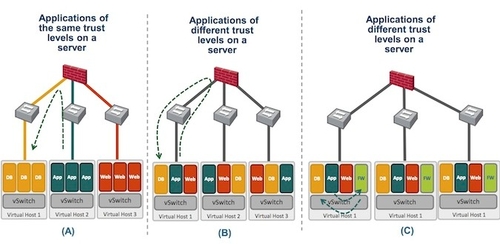

让我们首先从虚拟防火墙的使用案例开始。在下面的图一中,请看一下A和B中描述的情境。假设在虚拟化的数据中心环境中,你通过不同的应用层级——应用,Web和数据库,为数据中心分层。在A中,你在相同服务器上保留了相同的应用信任级别。在B中,你将应用信任级别进行了混合。在C中一个服务器上应用的信任级别不同。

在A中,流量是从应用走向数据库,例如,微软SharePoint到SQL服务器,而且每个应用层级都位于自己的VLAN中。流量可通过虚拟交换机通向外部交换网络和外部防火墙。

同样的选择可以应用到B中,但是却并不是这一情境最理想的选择。大多数B情境的流量都是横向的,迫使流量纵向通过物理防火墙是低效且昂贵的,因为这样操作会增加为虚拟机流量提供服务的物理端口数量。虚拟服务器中的每个应用都需要在自己的VLAN中保护从应用VM到数据库VM的数据。因此,一个虚拟的防火墙应该比物理防火墙更适合用于内部托管检测,如C情境所示。

尽管如此,对于虚拟防火墙的一些考量也很重要。一个虚拟防火墙如果不能够从硬件加速中获益,就不能与物理防火墙媲美的性能。但是,软件架构是差异所在,所以对于配备了软件架构可优化性能和减少延时的虚拟化防火墙要认真考虑。

还需要了解在自己的环境中虚拟防火墙支持的性能有哪些。在过去两年里,虚拟化的网络安全产品激增。许多供应商都努力要与“虚拟化和云”沾上边,但却只是给物理防火墙加点虚拟要素的包装而已,却忽略了而对虚拟化环境中实际情况的考量。特别是安全策略应该对虚拟机的创建或动向进行跟踪,而且应该将目前需要手动执行的策略更改变成自动化操作。

你的虚拟平台供应商有虚拟安全装置,可以了解环境的动态属性,但是不能提供合适的安全功能。对于网络的安全威胁不会因为你改用虚拟化的环境就消失。攻击者正在使用新型,定向的,复杂的技巧,如漏洞挖掘,恶意软件和间谍软件,侵犯你的网络。你的应用程序员正在部署应用,并利用防火墙上的开放端口绕过安全策略。合作伙伴,承包商和移动用户需要随时随地访问你的应用。所以虚拟防火墙更需要了解端口,协议之外的应用,支持基于用户的策略,并将完整的威胁架构纳入策略中对抗现在的安全威胁。

如何对两者同时进行优化呢?你需要对下一代防火墙进行虚拟化操作,下一代防火墙已经解决了安全应用的挑战,而且可以动态了解虚拟机的动向,还可以与管理编排软件进行融合。

虚拟防火墙会取代物理防火墙吗?

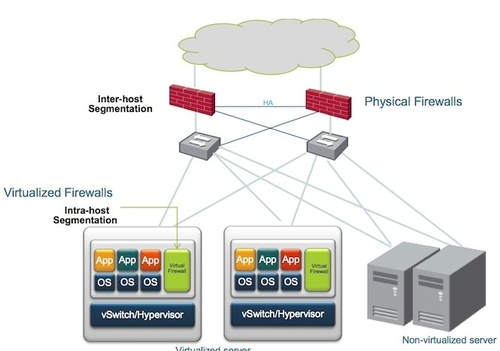

就数据中心而言,虚拟防火墙会取代物理防火墙的地位吗?答案是否定的。因为数据中心的性能要求很苛刻,所以物理防火墙不会消失。在某些环境中,他们或许是唯一的选择。而在其他环境中,则可能因传输量的需求而被用于边缘数据中心过滤。在大多数混合的环境中,则是将物理防火墙与虚拟防火墙结合使用。物理防火墙与虚拟服务器交错,所以用户正开始访问虚拟服务器。同时,虚拟化的防火墙还在服务器中提供了分区,如图二所示。

这种架构的另一优点是物理防火墙既可以保护虚拟服务器又可以防御hypervisor漏洞。防御hypervisor攻击需要虚拟供应商保障hypervisor的完整性和软件加固。但是,对hypervisor提供合适访问以及检测虚拟平台漏洞的补充性安全策略也很重要。这些无法在服务器里通过防火墙实现。毕竟,如果你已经通过一次攻击访问过Hypervisor,你就可以控制整个服务器。

结语

数据中心环境正走向自动化的,动态的,按需服务。安全架构必须与这些要求并驾齐驱,但是也还要解决安全保护和安全应用的实际问题。简而言之,虚拟数据中心和云环境的网络安全应该:

• 提供应有的安全特性(安全应用启用,威胁保护,灵活的网络整合)

• 动态化:安全策略必须追踪VM示例和动向;安全策略应经过精心安排。

• 为数据中心的所有安全装置提供持续的,集中的管理。

原文地址:http://www.securityweek.com/when-my-data-center-goes-virtual-do-i-use-physical-or-virtualized-firewall