玛雅人的预言终究没有应验,2013年的如约而至,让人们欢享了愉悦的假日。但对于IT安全界而言,网络攻防战却不会因任何假日而有所平息,系统上每一个漏洞,都是潜在的安全隐患。近期微软公布了IE浏览器上新的零日漏洞(CVE—2012-4792),Websense也在第一时间对该漏洞进行了分析。

Websense的威胁搜索网络( ThreatSeeker Network)已经检测到该漏洞的应用实例,不出安全专家所料,它已被应用到可公开使用的Metasploit模型上,犯罪分子可能将它进行更广泛地利用,持续威胁人们的网络安全。Websense的客户在Websense ACE(高级分类引擎)的保护下,可以免受该威胁。

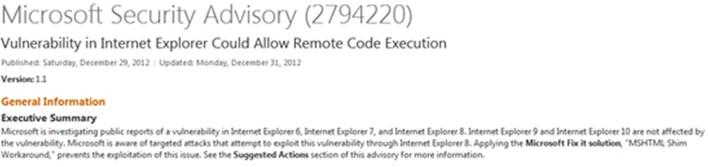

微软在近期的2794220号安全公告(见图1)中称该零日漏洞只影响IE 6、IE7、和IE8浏览器。用户通过上述的旧版IE浏览器访问恶意站点,黑客们就可以轻易地在存有漏洞的设备上植入远程执行代码。

(截图1:微软关于新版漏洞的2794220号安全公告)

网络犯罪者将受害者引向恶意站点的典型手段包括通过虚假邮件诱骗用户点击恶意链接,或者事先感染正规站点,让访客在毫无防备的情况下加载重定向恶意代码,Websense已拦截成千上万的此类威胁。

CVE-2012-4792这类漏洞是由IE浏览器访问内存中被删除或分配不当的对象所引起的,黑客可通过这些漏洞让内存崩溃,进而在当前用户环境下不露声色地执行自己的攻击代码,使它像是用户自己运行的一样。

目前,微软虽然没有针对该安全漏洞发布单独的补丁,但已为旧版IE浏览器用户提供了简单的“一键修复”方案,而较新版本的IE9、IE10浏览器不存在该安全漏洞,其用户暂时不用担心太多。

Websense安全实验室将继续密切关注该安全漏洞及其解决方案的进展。作为MAPP(微软主动保护计划)的成员,Websense正与微软展开更多的合作,以便为广大客户提供最佳的网络安全防护。