2013 年3月20日下午,韩国多家大型银行及数家媒体相继出现多台电脑丢失画面的情况,有些电脑的显示屏上甚至出现骷髅头的图像以及来自名为“WhoIs”团体的警告信息,继而无法启动。然而,此攻击仅仅是韩国在同一时间遭受的多起攻击之一,甚至还导致很多企业业务运行出现中断,最终这些企业耗费4~5天时间才完全恢复业务。

韩国网络攻击详情

这是一次恶意程序攻击的结果。黑客一开始假冒银行发送主题为“三月份信用卡交易明细”的钓鱼邮件,该邮件包含两个附件,一个是无害的“card.jpg”,另一个是名为“您的账户交易历史”的恶意.rar文件,它会连接数个恶意IP地址并下载9个文件。企业内部的中央更新管理服务器也会因为遭受入侵而被植入恶意程序,恶意程序会通过更新管理机制快速的散播到所有连接此服务器的计算机。并新增数个组件,其中包含一个定名为“TROJ_KILLMBR.SM”的硬盘主引导记录(Master Boot Record,简称MBR)修改器,修改器会覆盖企业电脑中的MBR信息,造成系统无法启动。

黑客设定该恶意程序在 2013 年3月20日同步爆发,当设定的时间到达之后,“TROJ_KILLMBR.SM”会复写MBR并且自动重启系统,让此次破坏行动生效。恶意程序会利用保存的登录信息尝试连接SunOS、AIX、HP-UX与其他Linux服务器,然后删除服务器上的MBR与文件。一旦爆发,企业电脑系统会完全瘫痪,必须逐一重装系统才能恢复。

对于终端电脑来说,如果用户使用的是Windows Vista或是更新的版本,恶意程序会搜寻所有固定或移动硬盘中文件夹里的全部文件,用重复的单词去复写文件,然后删除这些文件与文件夹;如果用户使用的是Windows Vista等旧版本的操作系统,它会复写所有固定或移动硬盘的卷引导记录(volume boot record),造成磁盘故障。

本次网络攻击的途径

邮件中附件的.rar文件是一个downloader,它会连接数个恶意IP地址并下载9个文件。企业内部的中央更新管理服务器也遭受入侵而被植入恶意程序,更新管理机制让这个恶意程序能够相当快速的散播到所有连接此服务器的计算机。该恶意程序会新增数个组件,其中包含一个MBR(主启动记录,Master Boot Record)修改器。

这个MBR修改器被设定成在3月20日下午2时启动,当时间到了的时候,MBR修改器就会复写本地与远程系统上的MBR,让计算机无法加载作业系统。

目前已知其中一台被利用推送恶意程序的服务器是安博士(AhnLab,韩国本地最大防病毒厂商)的更新服务器。

网络攻击影响

在这次攻击中,多家韩国企业遭到数次攻击,业务严重中断,受害企业的计算机黑屏,网络冻结,无法正使用。受害最严重的是媒体,网站无法更新,业务运行严重中断,恢复至少需要4到5天的时间,截止到发稿时间,此次的攻击目的尚未明确,但可以肯定的是,此次攻击是一次破坏性的行动。

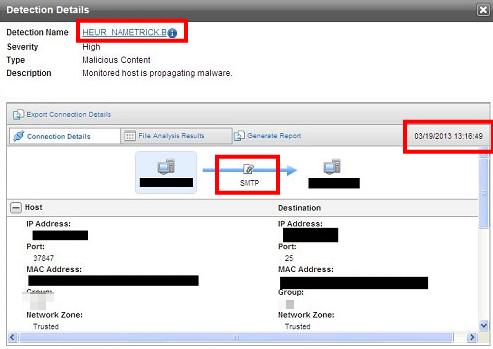

趋势科技TDA监测恶意附件

据趋势科技消息,在本次网络攻击事件中,韩国有部署趋势科技TDA的客户,成功的监测出此次攻击相关的邮件中的恶意附件,并定制了防御策略,帮助韩国的客户实现发现威胁,并做防护处理,成功的帮助客户抵御了本次攻击。

趋势科技表示:在一个趋势科技的客户环境中,我们能够判断至少在一天前,也就是3月19日,他们就已经遭遇了这个威胁。然而借由趋势科技威胁发现设备TDA的协助,他们能够提早知道并且采取防御措施。