近期,一种名为比特币的新型虚拟货币在网上异常火爆,其兑换峰值曾高达1比特币换266美元。比特币是一种网络虚拟货币,因为具有高匿名性,导致一旦出现被盗问题将很难追查,因此备受黑客关注,用户一旦感染与比特币相关的病毒,账号中的比特币将直接被盗。而随着高性能计算逐渐从阳春白雪的姿态转变为亲民形象,很多黑客则将关注点转向进攻高性能计算服务器系统,植入木马程序,耗费用户系统资源来进行“比特币挖矿”活动。此次,黑客盯紧了清华大学生命科学学院的高性能计算机群,对其高性能计算服务器进行了入侵。

北京并行科技有限公司(www.paratera.com)作为清华大学多个学院的机群运维服务商,一直以来为用户提供优质的高性能计算机群运维服务,并以自主研发的Paramon和Paratune软件作为清华驻场运维的管理运营利器。在此次黑客入侵清华HPC机群中,Paramon和Paratune“大显身手”,一举解决用户应用维护的后顾之忧。

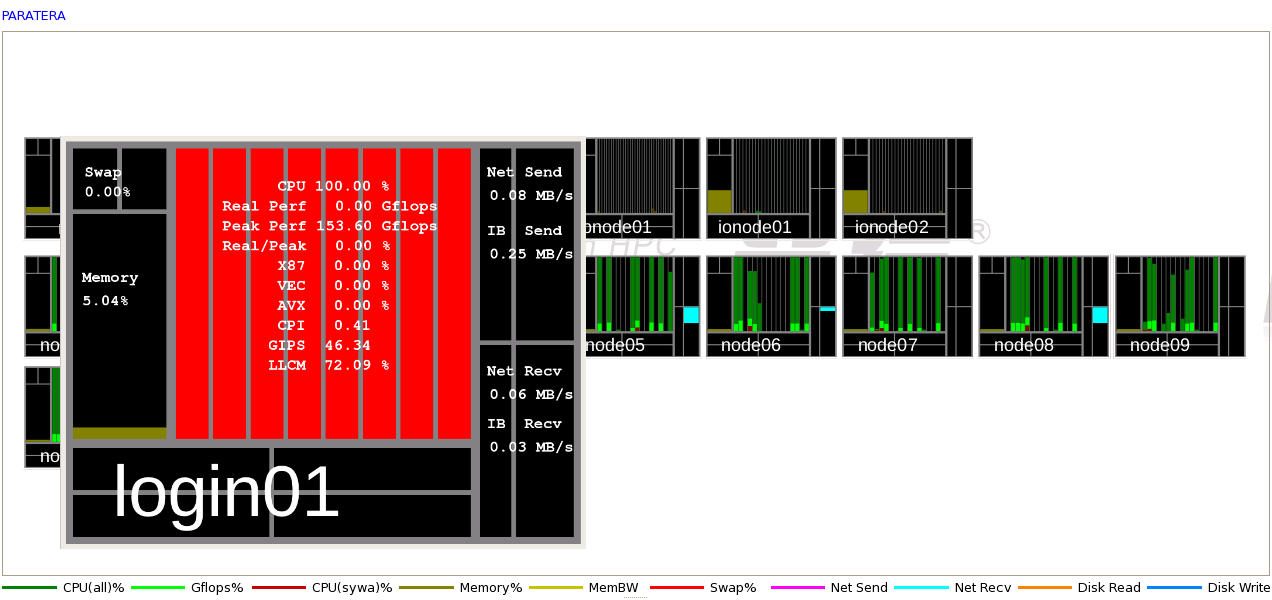

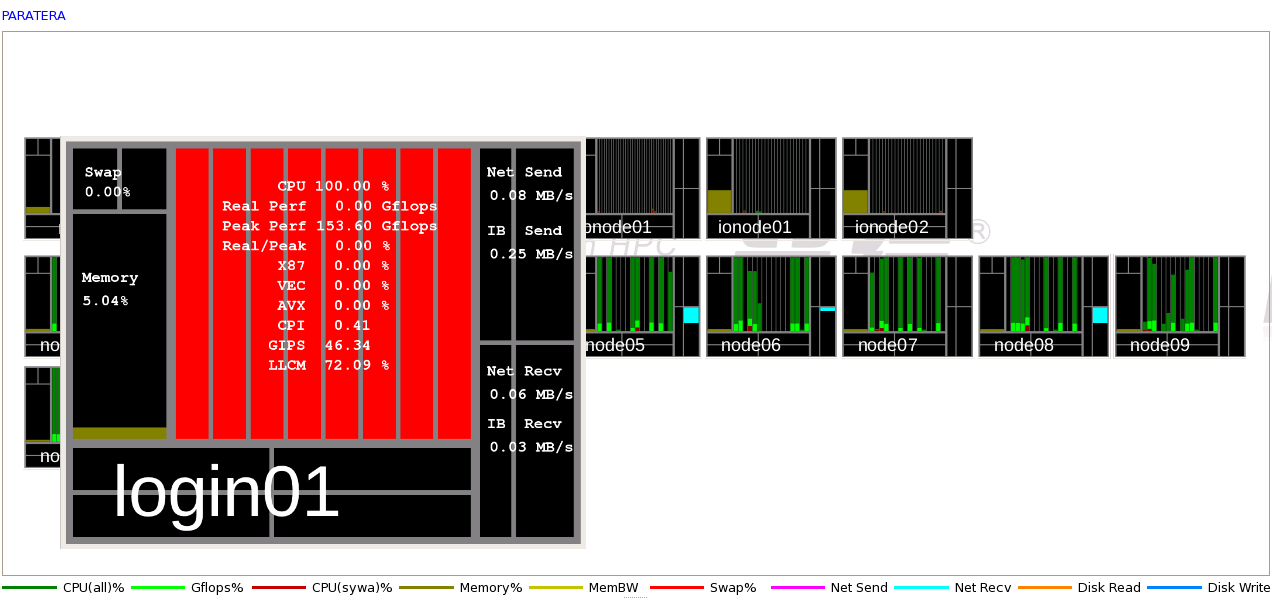

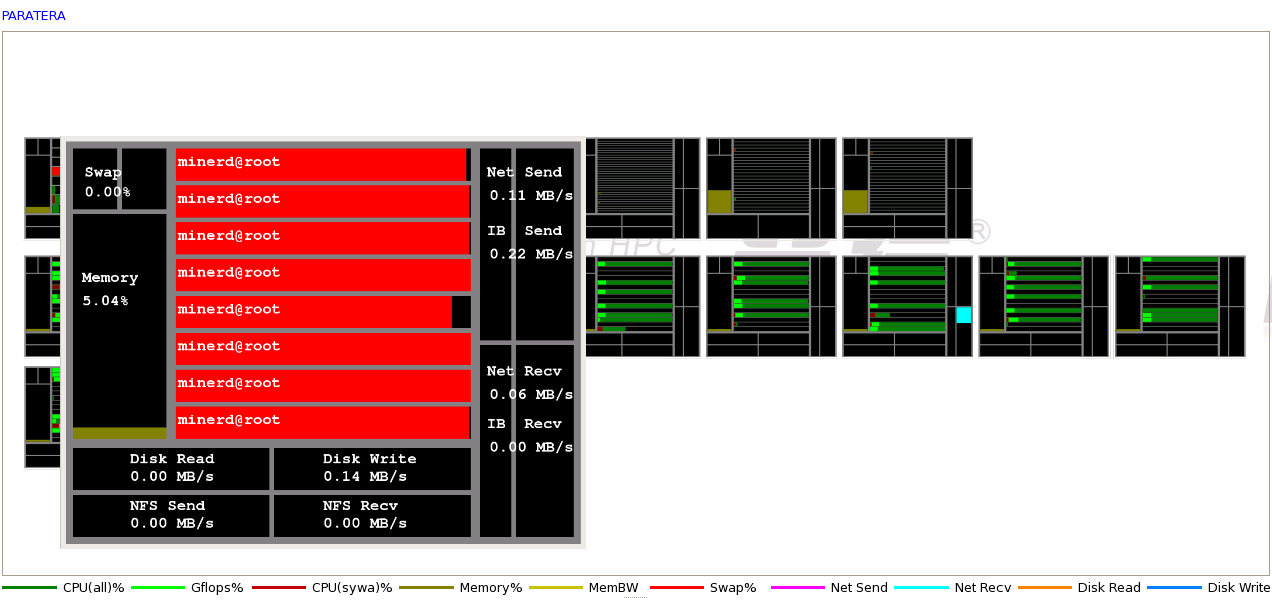

本月月初,并行科技运维人员在清华大学生命科学学院例行远程巡检时,发现其中一台登陆节点的CPU(all)%值(CPU总利用率所占的百分比)达到100%(如下图1所示),而且在Paramon进程模式下能够清楚地查看到是由root用户(minerd@root)运行,如下图2所示。此现象引起了并行科技运维人员的关注,通过Paratune打开的para文件(如下图3所示)发现,该任务的提交时间也与学生经常运行的作业特征不符,且root的密码只有一位管理员知晓,询问清华学生后发现并未提交该任务,故而直接锁定为非法程序。

图1 黑客入侵清华HPC机群,Paramon识别某节点服务器CPU(all)%值达100%

图2 Paramon软件快速识别CPU每核进程及用户工作情况

图3 Paratune软件复现“挖矿”程序消耗资源过程

此非法程序的进程名是minerd,顾名思义为“矿工”进程,它属于比特币的“挖矿”程序,通过大量持续的计算将有机会获取比特币,一般把这个计算过程叫做“挖矿”。“挖矿”的时候需要连接到“矿场”,清华的这台机器连接到的是一个捷克的IP地址,这个地址就是捷克的一个“矿场”。

同时,并行科技运维人员在服务器上的/etc/passwd/ 中找到两个账户bash 和 svc,它们的UID(User ID)均为0(Linux系统通过UID识别账户身份,0的权限和超级用户root一样), /etc/group 也有两个对应组,GID(Group ID) 是 6028 和 6029。经过确认,运维人员认定2个用户属于“后门”用户。

在得出上述结论后,并行科技运维工程师采用一系列安全手段快速恢复系统,并填补安全漏洞,有效地防止了用户计算资源的进一步损失,为用户程序的安全、稳定、高效运行提供了强有力的保障。通过此次事件,再一次证明了Paramon和Paratune系列软件的强大功能,不仅为用户提供高效的应用运行特征收集、分析与可视化,同时对HPC机群潜在的安全风险进行实时监控、预防、管理和快速事件检测,在机群性能异常时采取报警机制,切实为用户的安全生产保驾护航。