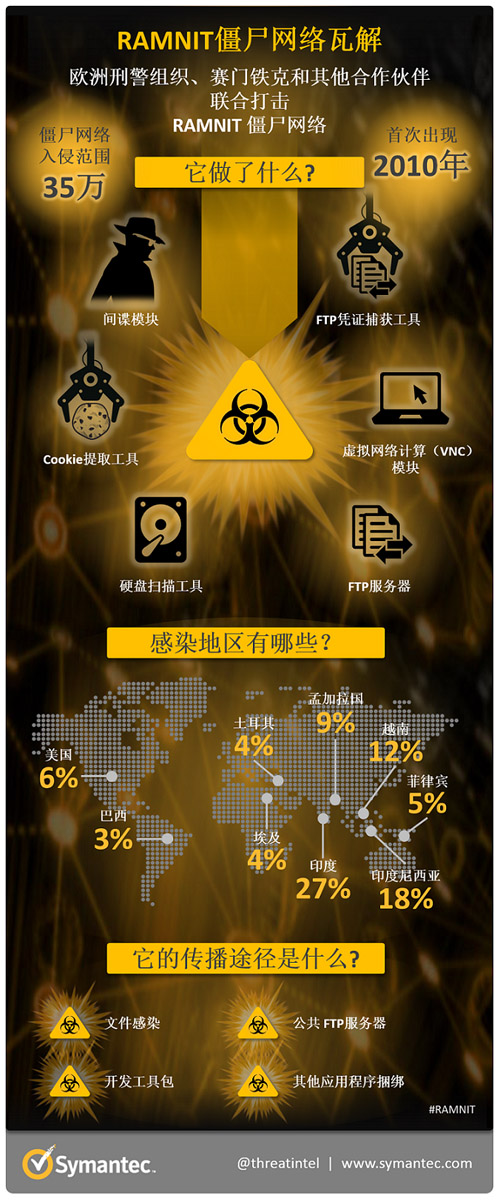

近期,赛门铁克与其他合作伙伴携手欧洲刑警组织下属的欧洲网络犯罪中心(EC3)共同连手出击,一举破获了Ramnit僵尸网络(赛门铁克检测为W32.Ramnit.B)所持有的服务器和其它基础设施。该网络犯罪团体已经从事犯罪活动超过五年时间,在此期间内发展成为一个大型犯罪集团,通过僵尸网络总共感染超过320万台计算机,欺诈了众多无辜受害者。在此次合作中,赛门铁克提供了重要的全球范围内的威胁数据与分析。基于其全球智能网络(Global Intelligence Network)以及全天不间断服务的(24×7)安全运营中心,赛门铁克拥有全球最完整的实时网络威胁数据资源,在分析、应对网络犯罪中发挥了核心作用。

一旦入侵成功,Ramnit将为犯罪分子提供多种欺诈途径,使其能够远程访问并控制受感染的计算机。它能够监控受害者的网络浏览进程并窃取银行凭证。此外,它还能够窃取网站cookie,使犯罪分子冒充受害者并从硬盘上读取文件,以及为攻击者分配远程访问该计算机的权限,以便泄露窃取信息或下载其它恶意软件。

日益加剧的威胁

Ramnit(W32.Ramnit)的初始形态是蠕虫病毒,首次出现于2010年,激进的自繁殖策略使其得到迅速传播。一旦入侵计算机,该病毒就会找出本地硬盘和移动硬盘上所有的EXE、DLL、HTM和HTML文件,通过自身副本感染这些文件。

这款恶意软件随着时间进化,其控制者把重点从构筑僵尸网络转移到利用僵尸网络。为了实现多种感染方法,Ramnit的最新版本(W32.Ramnit.B)已经放弃了文件感染套路。它从Zeus Trojan借鉴了几种不同的模块(Trojan.Zbot,其源代码于2011年5月泄露),大幅度提高了网络犯罪能力。这一发展使Ramnit僵尸网络转变为一个巨大的网络犯罪帝国,入侵了高达35万台计算机,大量窃取了受害人的银行凭证、密码、cookie和个人文件等。

Ramnit特性

现在,Ramnit已经成为一款功能全面的网络犯罪工具,具有6个标准模块,为攻击者提供了多种入侵途径。

1. 间谍模块:作为Ramnit最强大的功能之一,该模块能够监控受害人的网络浏览活动,并检测他们所访问特定网页的时间(例如,网络银行网站)。它能够将自身植入受害者的浏览器,并操纵银行的网站,使其看起来像是银行在要求受害人提供额外凭证,例如信用卡详细信息等。犯罪分子将利用这些被窃取的数据进行欺诈。

2. cookie提取工具:该特性将从网络浏览器中窃取会话cookie,并发送回攻击者。攻击者将利用这些cookie使其通过网站认证,进而冒充受害者,并劫持网络银行活动。

3. 硬盘扫描工具:该功能能够扫描计算机的硬盘,并从中窃取文件。它的配置可以搜索有可能包含密码等敏感信息的特定文件夹。

4. 匿名FTP服务器:通过连接到此服务器,该恶意软件能够使攻击者远程访问受入侵的计算机,并浏览其中的文件系统。此外,攻击者能够利用该服务器上传、下载或删除文件并执行命令。

5. 虚拟网络计算(VNC)模块:该工具为攻击者提供了另一种获取计算机远程访问权限的途径。

6. FTP捕获工具:该功能使攻击者能够收集大量FTP客户端的登录凭证。

持久威胁

Ramnit的制造者已经合并了多种功能,使其很难从受入侵的计算机上被清除。在安装过程中,它会将副本植入计算机的内存,并将自身写入硬盘。基于内存的副本会积极地监控硬盘,如果检测到基于硬盘的副本已经被删除或隔离,它会在硬盘上恢复一个新的副本,以保持感染状态。

Ramnit的传播途径

尽管早期版本的Ramnit依赖文件感染作为途径传播,但当今的攻击者诡计多端,通过多种手段入侵受害者的计算机。近期Ramnit所使用的主要方法之一是通过在受入侵的网站和社交媒体页面上的托管开发工具包。此外,在公共FTP服务器上也发现了被分发的恶意软件。另一种可能入侵的途径是通过安装来自未知来源的软件中捆绑的可能不需要的应用程序。

受害者所在地区

Ramnit的受害者遍及世界各地,大多数国家都发现了感染案例。近期受到最大影响的国家包括印度、印度尼西亚、越南、孟加拉国、美国和菲律宾。

图:Ramnit感染地区

尽管随着时间的推移,受感染的计算机数量正在减少,但Ramnit僵尸网络依然非常猖獗。例如,在2014年11月,赛门铁克每日平均拦截大约6,700个新感染案例。与2014年5月的每日8,000例相比,这个数字已经有所下降。

安全防护

赛门铁克已经发布了一款用于检查Ramnit感染的工具,能够使用户从受入侵的计算机上将其清除。下载工具请访问:http://www.symantec.com/security_response/writeup.jsp?docid=2015-022415-4725-99

赛门铁克和诺顿产品具备以下Ramnit检测功能:

l 防病毒

§ W32.Ramnit

§ W32.Ramnit.B

§ W32.Ramnit!inf

§ W32.Ramnit.C!inf

§ W32.Ramnit.D!inf

§ W32.Ramnit!html

l 入侵防御系统

§ System Infected: Ramnit Zbot Web Inject Activity

更多有关安全管理员的入侵指示和详细技术信息,请访问赛门铁克技术资料:W32.Ramnit analysis