思科公司Omar Santos

过去,黑客将网络设备作为攻击目标,通过制造拒绝服务(DoS)攻击造成网络中断,这类攻击在如今仍是网络设备最常见的攻击类型,同时我们还发现了更严重的威胁,这类新型的攻击试图进一步破坏受害者基础设施。

最近,思科产品安全突发事件响应团队(PSIRT)就围绕针对Cisco IOS软件平台的更高级攻击,向客户发出了警示。

9月15日,Mandiant/FireEye公司发布了一篇文章,描述了此类攻击。这涉及到被他们称为SYNful Knock的路由器“植入”,据报道此类攻击已在四个不同国家/地区的14台路由器上被发现。

思科 PSIRT与Mandiant合作,确认此攻击没有利用任何产品漏洞。同时证据显示,它需要有效的管理凭证或通过物理途径进入受害者的设备。

SYNful Knock是一类持续性的恶意软件,它可以使攻击者控制受影响的设备,利用修改过的Cisco IOS软件映像破坏其完整性。Mandiant指出它会通过HTTP协议来控制并启用不同模块,并可通过发送给设备的特制TCP数据包来触发攻击。

*注:Cisco Talos公布了IPS安全检测规则: Snort Rule SID:36054,以帮助检测利用SYNful Knock恶意软件的攻击。

鉴于网络设备在客户基础设施中的重要作用,它们已成为黑客的一个重要目标,必须得到严密保护。我们建议所有网络厂商的客户都掌握防御和检测其运营程序中漏洞的方法。

如何解决故障:

- 在思科官方网站下载您的设备的IOS 软件系统, 并将下载后的映像文件进行MD5和SHA1 完整性检验。

- 将网络设备隔离互联网等可被攻击的环境。

- 清除设备上原有的IOS 软件并使用新下载的IOS重新启动路由器

- 再次验证系统映像的MD5 和SHA, 确认系统未被修改。

- 根据思科后续的建议步骤加固设备和建立安全基线并修改密码。

- 设备加固达到安全基线后重新上线。

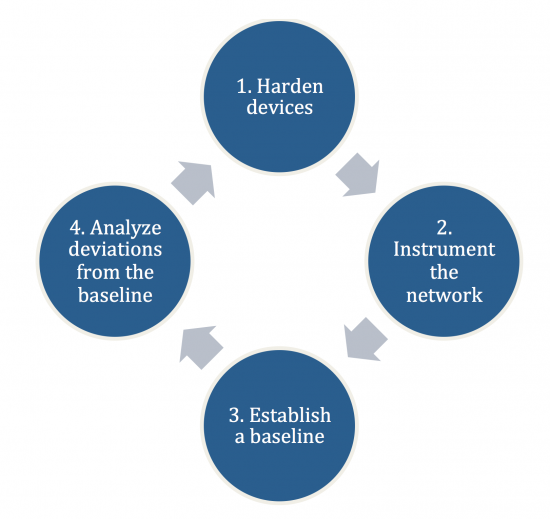

思科全球建议的网络设备安全加固流程

下图概述了保护和监测思科网络设备的流程。

- 第一步:加固设备 – 使用思科指南来加固Cisco IOS设备

- 第二步:网络工具 – 遵循“基于日志和探针的基础设施设备完整性监控”中的建议

- 第三步:制定安全基线 – 确保运营程序包括制定安全基线的方法

- 第四步:利用面向Cisco IOS软件完整性保障的技术能力和建议,对达不到安全基准的设备进行分析。

感谢Mandiant/FireEye公司对保护我们的共同客户所付出的努力,并希望借此呼吁大家对网络安全问题予以更多关注。