10月21日上午,美国域名服务器管理服务供应商 Dyn遭受到拒绝服务(DoS)攻击,造成了托管DNS网络的中断。成千上万的网站因此变得不可访问,其中包括Amazon EC2。当天晚些时候,当攻击者发起第二轮针对Dyn DNS系统的攻击时,问题又进一步加剧了。Dyn的攻击缓解措施可以通过RIPE网站查看,视频介绍了BGP切换。

域名服务器(DNS)就像电话簿或互联网路径图。这些服务保存了域名和相应IP地址的目录。相对于IP地址,人们更容易记住域名,因此,当用户在浏览器中键入Radware.com时,他们实际上指向的是91.240.147.21。

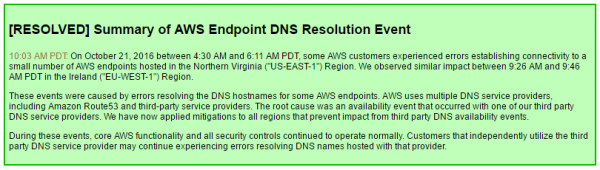

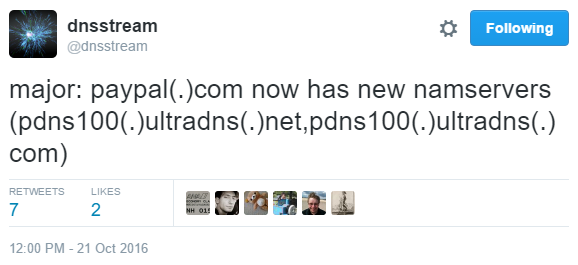

研究人员早就警告过绝大多数互联网客户采用多个DNS提供商进行网络管理的风险。许多只采用一个DNS提供商作为他们的主DNS和辅助DNS的互联网客户就存在问题。当Dyn DNS遭受攻击时,没有采用冗余DNS服务的客户就发现服务不可用,用户也无法访问其网站。

这并不是DNS服务提供商第一次遭受攻击。5月16日,NS1的托管DNS网络就遭遇了同类攻击。仅一周,NS1就持续遭受了多个DDoS攻击,从简单的大流量攻击到恶意直接DNS查询和畸形数据包。据报道,此次攻击广泛来源于真实客户域及变体的查询,因此更难于检测并和缓解。

DNS洪水是攻击者针对一个或多个DNS解析器发起的UDP洪水。DNS洪水是对称攻击,利用海量的UDP请求耗尽服务器资源、内存或CPU。攻击者发送精心设计的UDP流量进行域名解析。通过向目标DNS服务器发送海量请求,攻击者可以消耗服务器资源,进而导致合法请求的服务降级。

这些攻击针对的并非网络中的客户,而是DNS提供商本身。攻击者试图通过利用垃圾DNS查询淹没DNS提供商的方式耗尽网络资源。DNS服务器是通往互联网的路径图,可以帮助用户找到他们要寻找的网站。当攻击者占用了所有的DNS资源时,合法客户的请求就无法处理了。

DNS服务提供商每天都会收到海量流量,可以轻松应对多个20-60 Gbps的攻击。但当攻击流量增长到600 Gbps,网络资源无法承载时,就会导致资源耗尽进而引发服务降级。规模超过1 Tbps的流量会带来更大的威胁。这样的攻击规模很大,部分网络基础设施无法处理流量,最终会向攻击目标发送空路由信息,预防进一步的中断。物联网(IoT)僵尸网络在这一全新的领域占据领先地位。

这些海量DDoS攻击的背后是被感染的IoT设备。Flashpoint和Level3都能够识别并确认,用于针对Dyn DNS的拒绝服务攻击的基础架构是与Mirai恶意软件相关的僵尸网络。在本月初针对Brian Krebs和OVH的攻击中,Mirai僵尸网络名声大振,攻击规模达到了破纪录的1.1Tbps。攻击发生不久之后,HackForums的用户Anna_Senpai就发布了Mirai僵尸网络的源代码。自此之后,许多攻击者都可以自己修改并部署僵尸网络了。目前,Radware还未确定可租用的Mirai僵尸网络的位置,但在Darknet市场中可以找到很多其它可租用的僵尸网络。

Mirai和许多其它针对IoT设备的恶意软件变体都是利用预设密码来感染这些设备的。攻击者会扫描互联网,查找使用缺省凭证、很容易通过暴力破解攻入的设备。由于主动扫描可以生成海量永远在线的僵尸网络,因此攻击者仅用一天就可以快速招募超过100000台设备。

为了破坏互联网,攻击者会通过攻击DNS、CDN和其它网络基础架构来攻击DNS服务提供商。目前还不清楚攻击的幕后主使是谁,但有一点很清楚,互联网客户需要实现更好的DNS管理和53端口出口过滤。

许多人都在猜测谁是攻击的幕后黑手,从俄罗斯、中国到匿名组织和Anna_Senpai。随着美国总统选举的日益临近,多数人倾向于猜测是俄罗斯,但这却不符合国家攻击的模式。该攻击也不符合匿名者的方式。通常,匿名者都会提前宣布要发起攻击活动,随后会列出攻击目标列表,并调整攻击。匿名者之后在第一波和第二波的攻击之间伺机发表攻击声明,如Julian Assange的互联网中断。

预计攻击者还将继续考验DNS和互联网基础架构的极限,直到企业真正能解决了与DNS和IoT安全相关的漏洞。

如果互联网客户采用了第二方作为辅助DNS,他们就可以避免10月21日的宕机。互联网客户需要花费时间部署更好的DNS管理方法并主动过滤53端口出口流量。