2016年亚信安全曾经预测勒索软件将渗透进工控系统,基础设施可能正处在风险之中。不久前佐治亚理工学院的研究人员就制作了一种勒索软件(在一个模拟水厂环境通过勒索软件改变氯水平、关闭水阀或者发送错误的监测数值到监测系统),提醒人们关注工控网络的安全。然而,就在今年1月12日-15日期间美国华盛顿特区的警用闭路电视监控系统(CCTV)就惨遭了黑客入侵,70%的警用闭路电视监控系统的视频存储设备感染勒索软件。

面对限期缴纳赎金,To be or Not to be?

华盛顿警用闭路电视监控系统被黑案可以算得上勒索软件渗透进工控系统的首个典型案例,虽然并未有明确公开数据证明此次黑客行为造成多少损失,但也足够引起所有人的注意,毕竟勒索软件的本质还是通过劫持受害者数字资产以牟取利益的严重违法行为,很难预料未来那些出现在黑客电影中的危险场面是否会成为现实。

在扩大感染范围的同时,勒索软件攻击者对赎金的攫取欲望更加强烈,其使用的加密方法更加复杂,手段更加激进,甚至为了逼迫受害者就范,制定严格的付款截止日期,不然就销毁受害者的数据。这已经是有组织有预谋的犯罪风格,这听起来更像是劫匪拿人质进行谈判。

虽然专家一直在强烈呼吁“如果你是勒索软件的受害者,不要支付赎金”,但是面对不法分子销毁数据的威胁,To be or Not to be,这是一个艰难的抉择。据统计显示,有48%的受勒索软件威胁的企业表示他们最终会同意支付,其心情是复杂的。这使得,勒索软件的攻击成功率大大增加。

这种限期缴纳赎金的案例越来越多,在国外某机构调查的一次攻击中,攻击者还警告受害者,如果他或她在付款前向执法部门报案,他们将删除用于解密数据的密钥,以至于这些被加密文档可能永远也无法恢复。据报道,为了获取更加丰厚的商业回报,勒索软件作者已经开始组建更加庞大的僵尸网络以发起更猛烈的攻击。

发展“凶猛”的勒索软件,已成为黑客的金矿

勒索软件出现已经有些年头了,并非什么新的恶意软件品种,2013年CryptoLocker的出现,成为一个转折点。随着时间的流逝,骗子们却愈加青睐这一工具,而且制作手法越来越高级,危害的范围也是越来越大。究其原因,还是因为这种恶意软件的“商业”盈利能力。据联邦调查局数据显示,2015年全美支付的勒索软件赎金总额为2400万美元。在2016年,这一数据仅仅在前三个月就跳升到2.09亿美元。

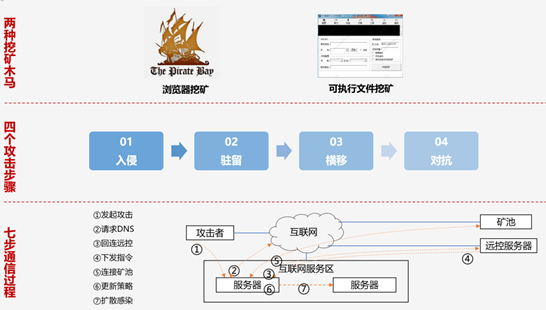

不但恶意威胁造成的损失日渐高涨,调查显示,勒索软件的攻击行为也正以惊人的速度飙升,据亚信安全统计显示在2016年大约有6.38亿次攻击尝试,比前一年的400万次增加上百倍。亚信安全技术部总经理蔡昇钦介绍,勒索软件的传播手段与常见的木马非常相似,主要包括以下几种:

1.借助网页木马传播,当用户不小心访问恶意网站时,勒索软件会被浏览器自动下载并在后台运行;

2.与其他恶意软件捆绑发布;

3.作为电子邮件附件传播;

4.借助可移动存储介质传播。

这些传播的手段恰恰都对应了员工防护意识最薄弱的方面,持续多年的调查结果显示,中国企业内部员工信息安全意识长期都很薄弱,这又给不法分子造成了很多可乘之机。面对日益猖獗的恶意攻击,难道企业真的束手无策吗?

亚信安全:面对勒索软件,要有完整的治理体系

蔡昇钦表示,“原则上企业应该以员工信息安全意识的培训为重,但人毕竟是无法做到完全严格控制的,所以企业应当做好更多主动的防御措施,以将恶意威胁造成的损失降到最低。数据备份就是一个非常核心的安全保证措施。由于许多被勒索软件加密的文件暂时无法通过第三方还原,亚信安全建议用户利用‘3-2-1’规则,即至少做三个副本,用两种不同格式保存,并将副本放在异地存储的方法,备份重要文档。”

另外,90%以上的加密勒索软件是通过社交工程邮件方式传播的,通过Web方式的加密勒索软件也为数不少。因此,在网关层面进行有效拦截,将是中小企业最经济的防御方法。针对勒索软件的治理防御,企业用户可以采用亚信安全深度威胁发现平台(Deep Discovery,DD),其包括了亚信安全深度威胁发现设备TDA、深度威胁分析设备DDAN、深度威胁安全网关DE、深度威胁邮件网关DDEI、深度威胁终端取证及行为分析系统DDES等产品,拥有完整的治理体系。

在DD系列中,亚信安全深度威胁安全网关Deep Edge是一款针对中小企业、性价比较高的安全产品。它不仅提供了对100多种常用网络协议监控,还提供了虚拟补丁、APT防护、零日漏洞检测、防恶意程序、恶意网站过滤、网站分类访问、VPN数据过滤、垃圾邮件及恶意邮件过滤等多项高级内容安全检测及防护功能,可以帮助用户有效防御勒索软件。