品高云操作系统 V8.0 已于 2018 年 1 月正式发布,本次版本升级带来了云数据湖、SDN v4.0、应用交付流水线、弹性漏扫服务、全局业务标签、弹性文件系统、加速设备即服务、智能化体检、Power 架构服务化以及微软 Azure 公有云纳管等多个颇具亮点的新功能特性。联系客服小表妹(VX:pingaoyunzzm)了解更多。

本文将通过对云内虚拟机定期进行漏洞安全检测的操作实践,深度分析弹性漏洞扫描功能在实际场景中的应用。后续我们还将邀请产品专家逐一对品高云操作系统 V8.0 中的其他功能进行详解,敬请关注。

一、网络安全对政府企业 IT 系统影响致命

2017 年,网络黑产所带来的安全挑战愈加严峻,各种利用互联网技术进行偷盗、诈骗、敲诈等案件不断发生,围绕互联网的黑灰产业正以极快的速度蔓延。从各个主要国家的统计数据看,利用互联网技术实施偷盗、诈骗、敲诈的案件数每年以超过 30% 的增速在增长。据测算,仅中国“网络黑产从业人员”就已超过 150 万,“市场规模”也已高达千亿级别。

2018 年 1 月,由安恒信息和中国科学院计算技术研究所、中国电子信息产业发展研究院联合策划编撰的《2017 年度网络空间安全报告》发布。《报告》指出,全球约 6300 个平台提供勒索软件交易,WannaCry 勒索软件、“坏兔子”(Bad Rabbit)、GIBON、Sage、Matrix 等 10 大勒索软件等在全球迅速蔓延,使多国遭遇网络攻击。勒索软件在 2016-2017 年期间的销售量增长了约 2502%,恶意分子倾向于加密被感染设备的数据,向受害者勒索加密货币(以比特币为主),也进一步导致加密货币市场价格一路飙升。

随着互联网和移动互联网的快速发展,企业信息化进程的逐渐加快,其中蕴含了越来越多的经济价值,而企业信息化应用系统在被广泛应用的同时,因其互联、开放等特性,更容易遭受黑客的攻击。每年都有数以千计的网络安全漏洞被发现和公布,加上攻击者手段层出不穷变化多端,网络安全状况也随着安全漏洞的增加变得日益严峻。研究表明,99% 的攻击事件都是利用了未修补的漏洞,使得许多已经部署了防火墙、入侵检测系统和防病毒软件的企业仍然饱受漏洞攻击之苦,最后蒙受巨大的经济损失。

面对频繁发生的网络安全事件,相对于出现安全事件后的补救,前期的安全漏洞扫描显得更为重要,能够提前发现问题,将安全事件遏制在萌芽状态。

二、漏洞扫描是预防网络安全的最佳方案之一

漏洞扫描是指基于漏洞数据库,通过扫描等手段对指定的远程或者本地计算机系统的安全脆弱性进行检测,发现可利用漏洞的一种安全检测 (渗透攻击) 行为,可全面深度检测企业暴露在互联网边界上的安全风险。是保证信息化安全的开始,它及时准确的察觉到信息平台基础架构的安全,保证业务顺利的开展,维护企业所有信息资产的安全。

OpenVAS 作为当前市场上常用的开源漏洞扫描工具之一,是一个开放式漏洞评估系统,漏洞样本库更新迅速,由 Greenbone 商业漏洞解决方案的组件开源而来,用于对目标系统进行漏洞评估和管理,包括了一套网络漏洞测试程序,可以检测远程系统和应用程序中的安全问题,检测评估能力来源于数万个漏洞测试程序,这些程序都是以插件的形式存在。品高云的漏洞扫描服务就是在基于 OpenVAS 的基础上构建而来,并增加了对扫描结果的统计分析,同时,也会根据扫描结果为用户提供专业的漏洞解决方案。

2017 年 6 月 1 日,正式开始实施的《中华人民共和国网络安全法》,作为我国的网络安全基本法,明确了网络产品、服务的提供者应及时发现网络产品、服务存在安全缺陷、漏洞等,并应当及时告知用户并采取补救措施,这也使得市场对漏洞扫描服务渴求速增。

三、品高云弹性漏洞扫描

弹性漏洞扫描服务是基于漏洞特征库,提供一种弹性的进行漏洞扫描的机制,用户可对快速获得扫描服务对云内虚拟机进行检测,并提供修复漏洞参考方案,有利于快速定位高、中、低风险漏洞并及时通知用户修复,保障业务正常运转,提高运维效率。

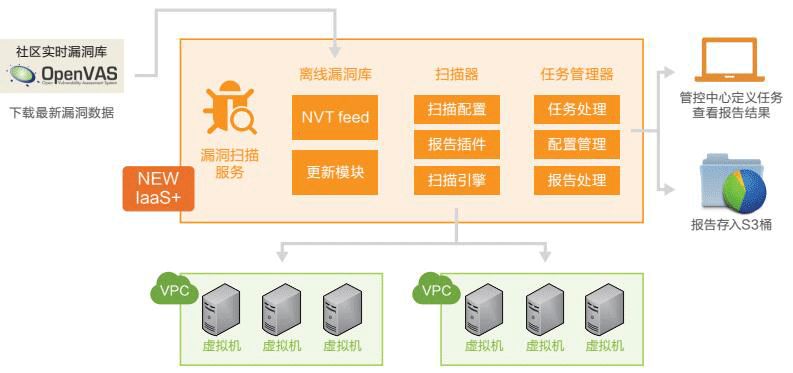

图 1 弹性漏洞扫描功能架构图

包括离线漏洞库、扫描器和任务管理器三大功能模块。

● 离线漏洞库:包括 NVT feed 和样本更新模块,主要提供了网络脆弱性测试方式及其并依据测试结果更新漏洞样本。

● 扫描器:包括扫描配置、报告插件和扫描引擎三个功能模块,主要负责检查扫描目标主机的安全性,并将结果返回弹性扫描服务,将扫描得到的结果上传至 S3 的存储中,供弹性漏扫服务处理扫描报告。

● 任务管理器:包括任务处理、配置管理和报告处理三个功能模块,主要负责漏洞扫描任务的创建,调度扫描计划,协助扫描器完成扫描任务,处理扫描结果,扫描结束时发送 SNS 消息给用户。

四、特色能力

基于 OpenVAS,当今世界最好的开放式漏洞评估系统数据,自带数万个漏洞测试程序,并且可以跟随安全社区库进行升级;

云中 VM 的安全情况可视化展现,支持漏洞处理的追踪查看;

服务自动生成漏洞报告,部分还有处理意见可供参考;

租户级隔离扫描互不影响,可区分不同业务或网络子网,更精准;

可与简单消息通知服务配合使用,及时将扫描结果告知客户;

五、应用场景

互联网业务应用周期性检查、自定义检查;

应用上线的安全基线检查;

应用漏洞统计分析;

六、功能实践——虚拟机漏洞扫描

本次功能实践是利用品高云漏洞扫描服务对云内虚拟机定期进行漏洞安全检测,并依据扫描结果修复漏洞。具体的操作步骤包括了创建扫描任务、启动扫描任务、查看扫描报告、修复漏洞。

1、创建扫描任务

(1)登录品高云,通过【高级服务】→【弹性漏洞扫描服务】进入弹性漏洞扫描服务页面。

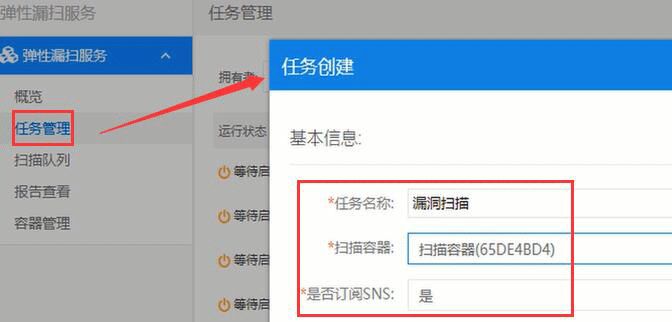

图 2 弹性漏洞扫描服务入口

(2)对任务基本信息的完善,可以设置任务的名称、任务使用的扫描容器以及是否需要使用 SNS 通知扫描结果。

图 3 创建扫描任务页面

(3)添加扫描目标。本次扫描任务的目标为创建在 172.16.0.0/16 网段的 3 个实例,实例 ID 分别为 i-46675D7、i-C2F5F9CF、i-C4020FEE。

图 4 扫描目标

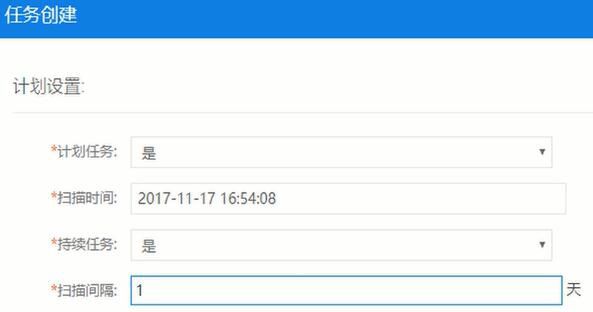

(4)设置扫描计划。本次扫描任务的计划设置为一天扫描一次,且持续扫描。

图 5 扫描任务计划

扫描目标和计划设置完成后,则扫描任务创建完成。

2、启动扫描任务

(1)通过【任务管理】查看扫描任务详情,发现任务处于正在扫描阶段。

图 6 扫描任务管理页面

(2)在漏洞扫描任务进行的同时,用户也可以查看任务扫描进度与日志。

图 7 扫描任务进度

图 8 扫描任务日志

3、查看扫描报告

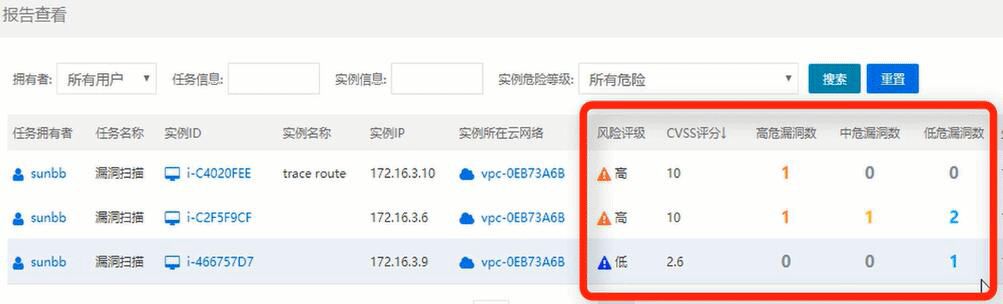

(1)扫描任务完成后,可在【报告查看】中查看扫描报告。

图 9 漏洞扫描报告

报告显示:本次任务扫描的三个实例中,实例 ID 为 i-C4020FEE 和 i-C2F5F9CF 的两个实例为高风险实例,其中实例 i-C4020FEE 存在 1 个高危漏洞,实例 i-C2F5F9CF 存在 1 个高危漏洞、1 个中危漏洞和两个低危漏洞。实例 ID 为 i-466757D7 的实例为低风险实例,存在 1 个低危漏洞。

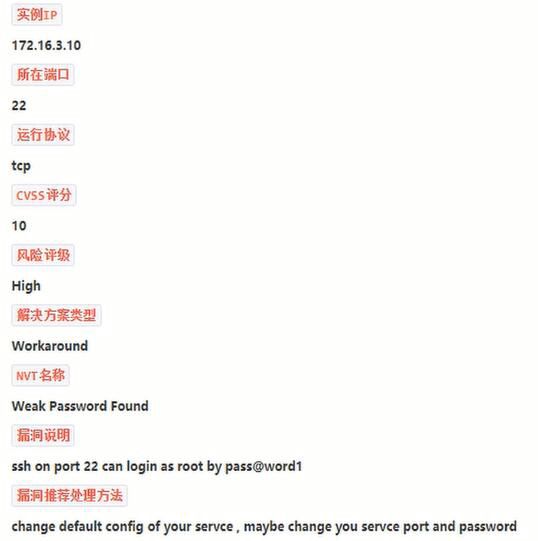

(2)通过漏洞详情,可查看系统推荐的漏洞处理方法,然后利用这些方法用户可快速修复漏洞。

图 10 实例漏洞详情

图 11 实例漏洞解决方案

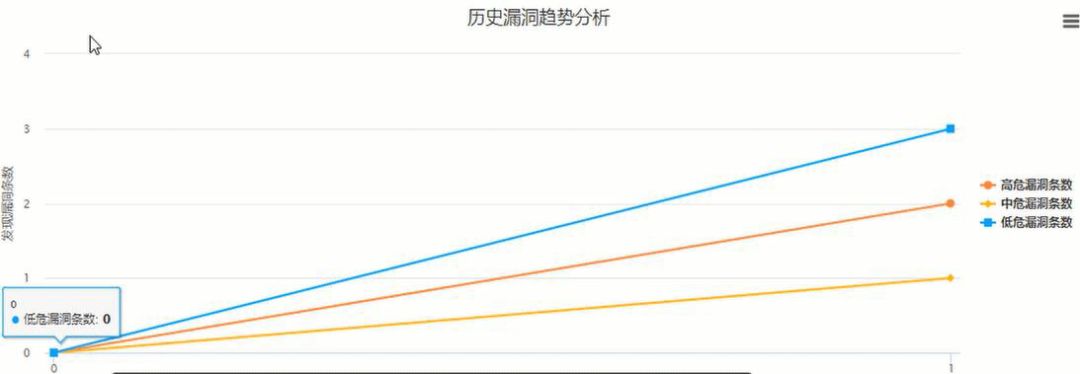

(3)扫描完成后系统也根据漏洞扫描结果提供漏洞趋势分析图。

图 12 历史漏洞分析图

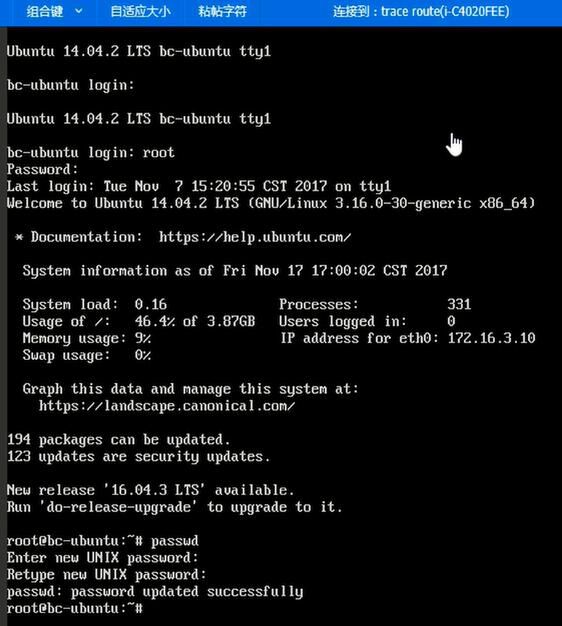

4、修复漏洞

(1)登录已扫描的三个实例,利用系统推荐的漏洞解决方案修复。

图 13 修复漏洞

为了便于对比第一次和第二次扫描结果,本次功能实践仅修复了 ID 为 i-C4020FEE 和 i-C2F5F9CF 两个实例的高危漏洞,以及 ID 为 i-466757D7 实例的低危漏洞。ID 为 i-C2F5F9CF 实例的 1 个中危漏洞和 2 个低危漏洞并为修复。

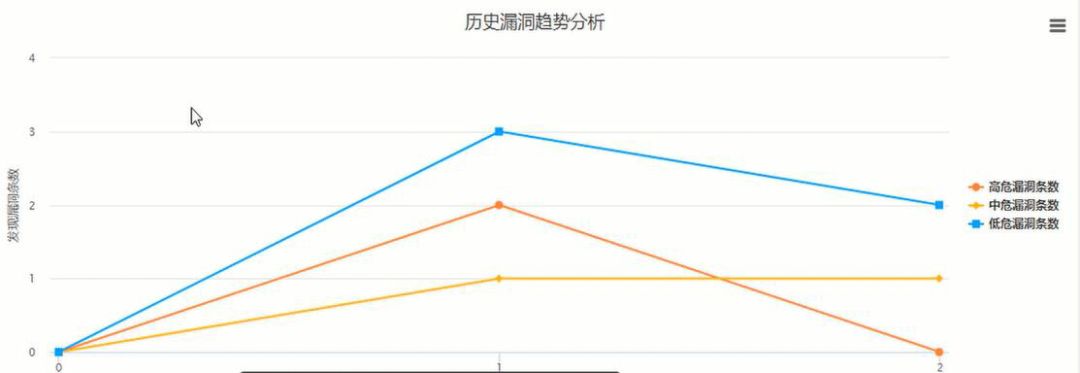

(2)修复完成后,再次对任务进行扫描,并查看扫描结果与趋势分析报告。

图 14 第二次漏洞扫描报告

第二次漏洞扫描的结果与预期一致,仅有 ID 为 i-C2F5F9CF 实例存在漏洞,其中,中危漏洞 1 个,低危漏洞 2 个。

图 15 二次扫描后的漏洞趋势图

从历史漏洞趋势分析图可知,与第一次漏洞扫描任务相比,第二次漏洞扫描,已不存在高危漏洞,中危漏洞数为 1,低危漏洞为 2,漏洞数量明显减少。