近日,新加坡遭受了史上最严重的网络攻击,近150万人的医保资料遭到泄露,这些信息包括病患姓名、国籍、地址、性别、种族和出生日期等,受害者甚至包括新加坡总理李显龙。此事件折射出在医疗机构加速数字化的今天,网络安全能力的匮乏,已经严重影响了全球公民健康数据的个人隐私,威胁着医疗机构的数字资产。亚信安全建议医疗机构是时候重新审视安全防护体系的有效性,要严密关注高级持续性威胁攻击(APT)的发展动向,并建立起全面、立体、有效的网络安全防护体系。

医疗机构已经成为网络攻击的重要目标

此次新加坡的医保资料泄露事件并不是孤例,事实上,医疗机构受到攻击的事件在近年来已经愈演愈烈。2015年,美国第二大医疗保险公司Anthem就被黑客盗取了该公司超过8000万客户和雇员的个人信息。同年,加州大学洛杉矶分校医疗系统遭遇大规模的黑客攻击,大约450万份客户医疗数据泄露。2018年初,挪威四大区域医疗保健组织之一的Health South East RHF遭到网络攻击,可能有290万人成为了事件的受害者。在中国,某部委的医疗服务信息系统被爆遭到黑客入侵,大量孕检信息遭到泄露和买卖。

医疗数据大规模泄露的背后,是网络地下黑色市场中,医疗数据极为珍贵的价值。亚信安全针对网络地下黑色市场的长期跟踪也发现,医疗数据在暗网中极受青睐,医疗信息资料的价格每份35元起步,成为黑客窃取医疗数据的巨大动力。利用泄露的患者医疗数据,某些医院可以根据不同患者的病情,“定制”拨打营销电话或是推送广告,电信诈骗者也会利用这些信息进行网络诈骗,特别是政治人物、明星的医疗数据,价格更是难以衡量。

重重防护之下 黑客为什么还是可以得逞?

正是由于医疗数据泄露可能带来的严重后果,很多医疗机构部署了严密的网络安全体系,关键部门与业务甚至通过物理隔离的方式来进行保护。但是这样依然没有阻挡黑客的入侵脚步,医疗系统遭到攻击导致数据泄密或是业务中断的事件仍然常有发生,即使在物理隔离的内网也不能幸免。

医疗数据容易泄露的原因与其流动的特性有关。首先,因为医疗信息化系统的复杂性,医疗数据通常会流经多个系统、跨越多个单位和安全领域,在医院的网站、挂号系统、电子病历系统、医疗设备、医院数据管理系统等多个应用之间流转,任何一个节点的漏洞都可能导致数据泄露。

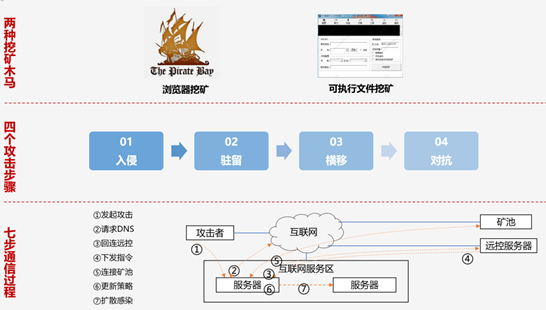

其次,医疗数据的高价值让网络攻击者得以进行更加周密的筹划,他们会选择更精进、更隐秘的APT攻击的方式,逐渐渗透到医疗系统中,伺机寻找窃取医疗数据的机会。网络攻击者可以在网络地下黑色市场轻松购买到APT的攻击程序,他们看准了医疗卫生行业相对薄弱的安全防护体系,在数据横跨的多个系统中寻找攻击点,这可能包括用户新筹建的移动医疗系统、云计算平台,医疗设备、物联网技术供应商等,这些都超出了传统数据防泄露技术的范畴。

据悉,在新加坡此次医保资料泄露事故中,黑客即采用了APT攻击的方式,首先从新加坡保健服务集团的一台前端用户电脑侵入,植入恶意软件后,再查找集团数据库中的病患个人资料,并在6月27日至7月4日期间逐步将数据渗漏出去。

重压之下医疗机构如何保护医疗数据

如何更好的保护医疗数据,不仅影响着医疗机构的数据资产,也关系着国计民生,亚信安全近期与CHIMA、上海市卫生计生委信息中心共同发布的《中国医院信息安全白皮书》指出,解决医院信息安全的基本思路要做到“统一规划建设、全面综合防御、技术管理并重、保障运行安全”, 通过安全措施构建纵深的防御体系,对信息系统实行分域保护,以实现业务安全稳定运行,并有效应对网络安全事件,维护业务数据的完整性、保密性和可用性。

亚信安全产品总监白日表示:“网络安全威胁可能会从各个渠道渗透到医疗系统中,风险面非常大,任何一个疏忽都可能导致前功尽弃。因此建议医疗机构建立全面、立体化的网络安全防护能力,在服务器、网络、终端等多个层面建立网络威胁防御能力,防护患者入口网站、电子病历系统、医疗终端等各个节点,防止数据外泄或资金风险,并满足网络安全相关法规需求。”

APT攻击共有六个阶段,包括:情报收集、单点突破、命令与控制(C&C 通信)、横向移动、资产/资料发掘、资料窃取。这种攻击方式虽然超越了单点防护产品的功能范畴,但不是说企业就束手无策。相反,随时掌握整个医疗机构网络的流量情况,并针对APT攻击阶段分别建立威胁“抑制点”、形成安全产品之间的联动,将会对APT攻击起到有效的治理作用。

攻和防从来都是在悄然无息中暗自脚力,APT攻击从来都不会坐以待毙。从安全运维角度来看,一个完整的运维体系同样也包含四个阶段:

1.侦测阶段:从日常的海量告警信息中甄别出潜伏最深、最具攻击性的威胁,并将有限的运维人员投放在最有价值的威胁响应工作中,以避免越来越多的人工干预导致的成本急剧增长,延长响应周期;

2.分析阶段:准确判断威胁的真实性,并进一步确认威胁的本质以及攻击者的意图,回溯攻击场景,评估威胁严重性、影响和范围,真正做到对威胁的定性定量分析;

3.响应阶段:制定响应预案及工作流,为下一步威胁响应提供策略支撑,在提高自动化响应能力减少人工干预的同时,更节省成本开销,降低响应周期;

4.预防阶段:制定高效的预防机制和自我风险评估,做到主动预防的方法、技术和手段可以帮助客户防微杜渐,避免此类威胁或者新型威胁的入侵。

针对以上在安全运维中面临的种种挑战以及管理者最关心的问题,亚信安全2018下一代威胁治理战略3.0中提出了“精密编排的网络空间恢复补救能力SOAR模型”,该模型从安全运维视角出发,通过SOAR平台的精密编排能力,先将云管端安全产品(云和虚拟化安全产品Deep Security、高级威胁网络侦测产品TDA、高级威胁网络防护产品Deep Edge、高级威胁邮件防护产品DDEI、终端安全防护产品OSCE)提交至现有SIEM/SOC系统的威胁告警做以分类和优先级划分,然后通过高级威胁情报平台CTIP以及高级威胁分析设备DDAN确认威胁的真实性、本质及意图,再利用部署在服务器和终端的高级威胁取证系统CTDI对威胁做进一步调查取证、验伤、以及影响评估,最后按照SOAR预先定义的演练脚本自动化将响应策略下发给云管端的安全产品Deep Security、Deep Edge以及OSCE做威胁处置和响应,最终形成一套精密编排的安全联动运维体系,使得相关机构可以不断提升网络空间回复补救能力,抵御形形色色的网络渗透、攻击和高级威胁的入侵。

亚信安全为医疗行业用户提供了完整的上述解决方案,并树立了江苏省人民医院等一大批标杆案例,携手各级医疗机构,共建网络安全新防线。