近年来,我们看到网络犯罪分子开始频繁招揽网络黑客和恶意软件即服务(MaaS)提供商开展恶意活动。最近,在安全分析师David Montenegro的帮助下,一家分析机构Check Point发现了一款名为Black Rose Lucy的全新恶意软件即服务(Malware-as-a-Service,MaaS),由The Lucy Gang俄国团队开发,虽然这个MaaS服务还在早期发展阶段,但Check Point认为,只需要一些时间,Black Rose Lucy就可以在网络世界肆意纵横。Check Point提到,许多犯罪分子倾向雇佣小型拥有特殊专业技能的团队,而非具备攻击技能的的全能团队,然后以类似购买云端服务的方式,来购买这些恶意软件服务。

Black Rose Lucy初体验(不是怦然心动那种初体验……)

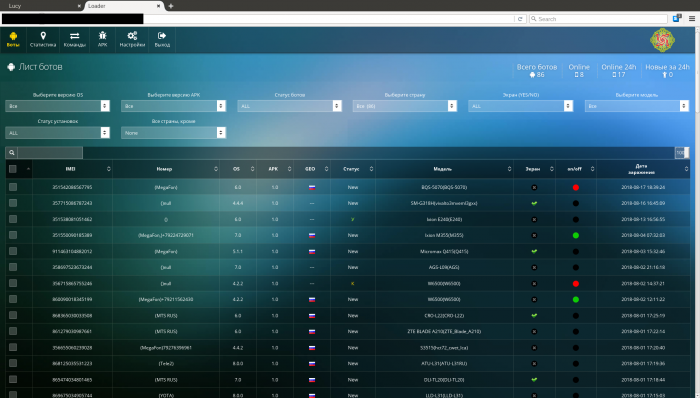

远程控制仪表板Lucy Loader

这个MaaS乍看是一个恶意套件工具包,包含远程控制仪表板Lucy Loader,用来控制整个僵尸网络的被黑设备和主机,还可以用来部署其它的恶意负载(Payload),另一个工具则是Black Rose Dropper,锁定安卓手机,收集受害者设备数据,监听远程命令,控制(C&C)服务器并安装从C&C服务器发送的恶意软件。

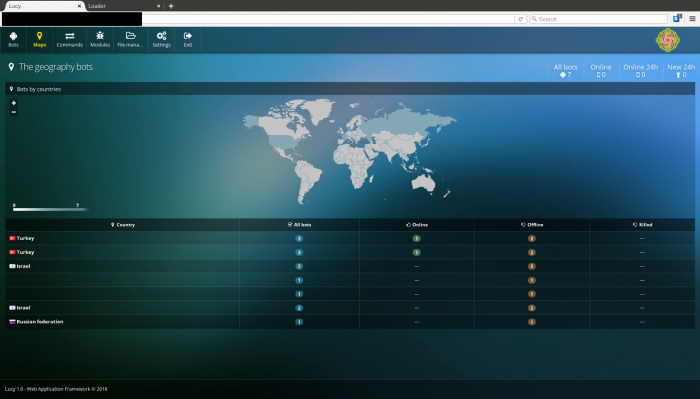

在Check Point发现的Lucy Loader,系统正控制着位于俄罗斯的86台设备,感染日期显示为2018年8月初,Lucy Loader仪表板还有世界地图的界面,为黑客显示僵尸网络的地理位置概览。

被黑设备的地理位置概览

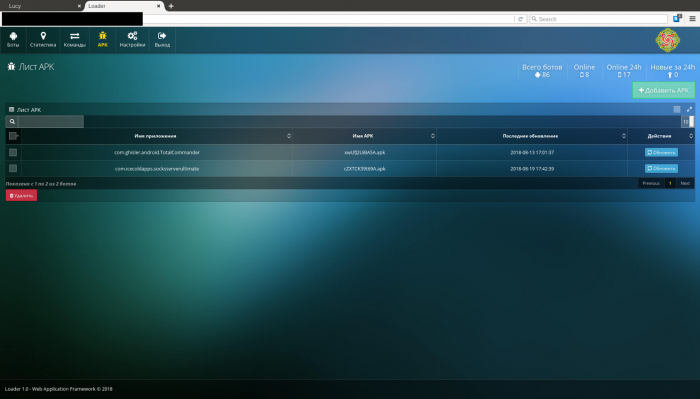

黑客可以透过仪表板界面上传恶意软件,并将其推送至整个僵尸网络中。

有效负载上传和管理

而Black Rose Dropper会伪装成安卓系统升级或图片文档,Check Point收集到的样本,则会利用系统的允许访问服务来安装有效负载,过程完全不需要用户参与,并且会形成自我保护的机制。

Black Rose Dropper安装完成后,会立刻隐藏图标,并且向系统注册监控服务,60秒后,监控服务会向用户显示警示信息,声称受害者设备有安全危机,要求使用者替名为系统安全的应用程序启用安卓允许访问功能,而事实上这个系统安全应用程序正是Black Rose Dropper,它会不停地要求受害者授予权限,直到达成目的。

只要Black Rose Dropper取得允许访问功能权限后,就能给予自己系统管理员权限,以便自身能获取在其他应用程序上显示窗口的权限以及忽略Android电池优化的权限,避免耗电量过高而被优化清理。

监视服务会在每次受害者关闭和开启屏幕时重新启动,以确保恶意软件服务的有效性。Check Point表示,目前这个阶段,监控服务的行为主要都是从C&C服务器获取APK文件后安装,并将日志发送回C&C服务器,该服务器包含设备状态数据,Black Rose运行状况数据和任务执行日志。

由于安卓辅助功能服务可以模拟用户的屏幕点击,因此这也是Black Rose执行恶意活动的关键因素。一旦启用允许访问性服务后,Black Rose可以快速点击屏幕授予自己设备管理员权限(如果之前未授予这些权限)。当从C&C服务器接收APK文件时,Black Rose通过相同的技术进行安装,通过模拟用户点击来完成安装步骤。

在Check Point整个调查过程中,Black Rose Lucy还推出了新版本,显示The Lucy Gang团队正积极地维护并改进这个工具。新版本Black Rose加强了控制通信的能力,不再使用IP地址而是域名访问。以免僵尸网络被服务器删除。Lucy Loader仪表板上,僵尸网络采用DEX有效负载而不是APK有效负载,强化恶意软件攻击能力。

目前Black Rose Dropper支持英语、土耳其语和俄语界面,且仪表板中显示,模拟受害者位于法国、以色列和土耳其,Check Point认为黑客已经在这些地方向有兴趣的买家进行了演示,因此Black Rose Lucy目标的范围应该不只俄罗斯,考虑到小米手机在亚洲和东欧的日益普及,Black Rose Lucy还对小米手机进行了特殊逻辑处理,其中的自我保护机制还特别针对最大的Android手机市场——中国安全和系统应用进行特殊优化,因此下一个目标是中国的可能性非常大。