8月16日下午,在2019深信服创新大会的风险驱动网络安全建设专场上,深信服移动产品研发总监郭炳梁正式发布深信服精益信任aTrust安全架构,并发表“从零信任到精益信任”的主题演讲。

深信服精益信任aTrust安全架构在零信任的基础上做了增强,通过信任和风险的反馈控制,实现“精确而足够”的信任。同时,精益信任aTrust安全架构下,终端、边界、外网的已有安全设备可以基于信任和风险的闭环进行联动,形成自主调优、快速处置的统一安全架构。

郭炳梁在演讲中介绍了零信任的发展热潮,并分析企业为什么需要零信任,以及深信服精益信任aTrust安全架构与传统零信任安全架构的不同和变化。

零信任热潮

企业的传统防护理念是为企业内网构建防御边界,纵向的流量将会受到重重的防护,但是一旦进入内部,便将畅通无阻。基于传统的安全理念,在企业发展初期,可以相对简单的实现网络安全。

但随着企业业务的不断增长,需要开设子公司、办事处,将子公司和办事处的边界与总部的内部网络进行联通,越来越多的困扰出现在企业面前。

1. 扩建慢:企业需要不断采购设备,进行复杂的部署实施上线。

2. 成本高:子公司需要专线或VPN组网。

3. 运维难:网络、安全设备分散部署,难以维护。

这形成了企业发展过程中的成长之痛。

同时移动办公的情况变得越来越多,更多的员工、供应商、合作伙伴需要从全球、全国各个位置安全的接入企业内网进行访问。除此之外,应用的移动化,数据中心的云化也不断带来更多的问题。

这种情况下,内部网络的安全边界变得模糊,甚至趋于破碎,基于边界的安全防护体系正在渐渐失效。

同时,传统的安全架构基于网络位置构建信任区,内部网络属于受信特权区域。但内网威胁持续增高,在传统认为受信的内网区域,存在大量横向移动、嗅探暴破等恶意流量,无法被发现和控制。

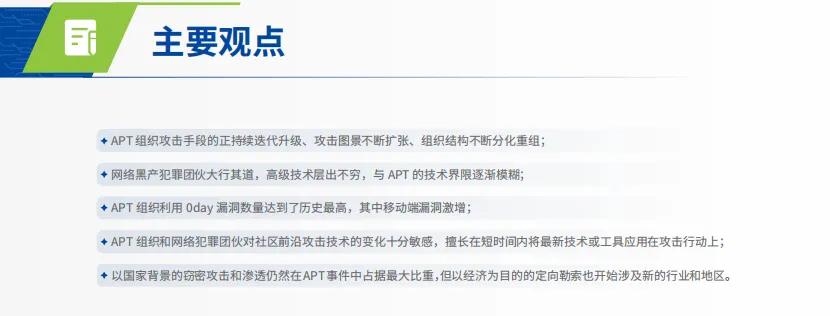

APT攻击更是内网威胁里的重大隐患,攻击方从企业的任意一个边界突破进入内网,长期潜伏下来,伺机寻找高机密系统的破绽,找准机会,一击即中,实施信息窃取或破坏,成为了企业网安全的达克摩斯之剑。

以2009年发生的APT攻击『极光行动』为例,攻击者通过特定员工的终端,入侵了谷歌内网的gmail邮箱服务器,盗窃机密行为持续了数月之久。这让谷歌痛下决心,在自身企业网实施Beyond Corp零信任安全架构。

传统的安全架构其实已经很难去适应企业的快速成长,也难以去适应业务的快速变化,企业需要构筑全新的网络安全架构。在这样的大背景下,零信任应运而生。

零信任安全一词最早出现在2010年,由IT和安全分析机构Forrester的首席分析师约翰金德维提出。在2011年到2017年之间,谷歌在自身企业内网进行零信任的实践并成功落地。谷歌Beyond Corp的零信任安全架构,通过全面身份化、多源信任评估和动态访问控制,成功解决了破碎的边界的问题。

2017年开始,业界厂商大力跟进,包括思科、微软、亚马逊等等。2018年至今,中央部委、国家机关、中大型企业开始探索实践零信任安全架构。

零信任主要表现为以下三点:

1. 信任最小化

所有设备、用户和网络流量都应该被认证、授权和加密。

2. 网络无特权化

应当始终假设外部和内部威胁每时每刻都充斥着网络,并且不能仅仅依靠网络位置来建立信任关系。

3. 权限动态化

访问控制策略应该动态的基于尽量多的数据源进行计算和评估。

零信任的三个关键,第一全面身份化,第二多源信任评估,第三动态访问控制。而传统安全架构一共面临两大关键问题,一是破碎的边界,一个是割裂的安全。

零信任解决了破碎的边界问题,但是安全从来不是任意一个安全产品可以独自解决的,安全一定是需要联动和协作的。

深信服精益信任aTrust安全架构主张,零信任需要和其他安全的设备进行联动,形成互补的安全体系,构建统一的安全。

深信服精益信任统一安全架构

在2019深信服创新大会的风险驱动网络安全建设专场上,深信服精益信任aTrust安全架构正式发布,精益信任aTrust安全架构在零信任的基础上做了增强。精益信任安全架构基于信任和风险的闭环,整合终端、边界、外网的已有安全设备,进行统一联动,形成自主调优、快速处置的统一安全架构,最终实现内外网“精确而足够”的信任。

深信服精益信任aTrust安全架构主要由全面身份化、多源信任评估、动态访问控制、统一安全、可成长等五点组成——

1. 全面身份化

精益信任aTrust安全架构通过前置安全接入网关,强制所有访问都必须经过认证、授权和加密;精益信任aTrust安全架构的关键是身份化,把用户、设备和应用都进行全面的身份化,从原先的先访问资源再认证身份,变为先认证身份再访问资源,从而确保内部网络的安全;精益信任aTrust安全架构基于单包授权(Single-Packet Authorization)技术,可以防御DDoS攻击,降低0day风险。

(1)统一身份认证

精益信任aTrust安全架构提供统一身份证,支持统一身份管理和多因素的统一身份认证,最重要的是可以协同成一点,将公司人员的入职、变更、离职全生命周期和安全联动起来,从而实时调整安全的权限、安全策略,降低运维的难度,提升安全系数。

(2)智能发现

精益信任aTrust安全架构基于用户的访问行为,结合用户的组织架构信息、岗位等信息,通过AI智能发现技术,自动生成访问权限报告,帮助管理员实现权限细化;精益信任aTrust安全架构基于流量行为检测分析,可以发现未知业务系统,帮助管理员实现企业资源的资产管理,同时发现违规搭建、不合规的业务系统。

2. 多源信任评估

(1)终端安全评估

精益信任aTrust安全架构在终端安全评估方面主要提供基于AI的多维度漏斗型终端环境检测框架,包含基于文件信誉和基因特征的检测引擎;精益信任aTrust安全架构提供不依赖于特征的人工智能检测能力,针对一些可疑的恶意的文件会通过沙盒进一步的识别,消除风险;精益信任aTrust安全架构会利用当前云化的能力,和云端、大数据平台进行联动,提供多维的威胁情报秒级响应检测,并根据结果授权。

(2)行为检测分析

精益信任aTrust安全架构在行为检测分析方面,能持续采集全局实时流量,检测内部的威胁,有效发现木马、病毒等攻击行为,并且能实时联动访问控制系统调整信任等级,控制接入和访问权限。

3. 动态访问控制

动态权限方面,精益信任aTrust安全架构在访问主体和访问客体之间基于RBAC+ABAC,建立起动态的访问控制。

在访问主体方面,精益信任aTrust安全架构会确认用户身份是否可信,如最低程度的可信是基于密码的身份验证,如果需要获得更高的权限,至少需要密码和另外一个因素配合进行验证,如短信,而更高的身份可信,则是生物特征,如指纹、人脸识别;身份可信确认之后,环境是否可信也需要确认,一个可信任的人在一个不安全的环境里也可能是不安全的;最后需要确认行为是否可信,基于用户访问行为进行持续的行为可信检测。

在访问客体方面,精益信任aTrust安全架构会基于角色和组织架构的静态授权,如财务人员能访问财务相关的业务系统、研发人员能访问研发相关的业务系统,再根据主体的信任等级和客体的信任等级加上已有的静态授权,实现动态的访问权限控制。

4. 统一安全

(1)开放融合

精益信任aTrust安全架构在开放融合方面,可以和各类安全产品融合联动,实现统一的安全,包括并不仅仅限于EDR、IAM、UEBA、NAC等系统,还会通过多种安全模型的建模,多维度地去针对各类行为做好标签化分类,最终与精益信任aTrust安全架构进行对接,促使安全从割裂走向融合。

(2)全局可视

在全局方面,相比于传统的安全架构,aTrust在进行全面的身份化后,对内网的所有流量进行检测,从而做到对于内网安全状况的威胁可视,基于用户安全行为的全局可视,最终促使安全从黑盒走向可视可控,解决不可视,流量混杂的问题。

5. 可成长

精益信任aTrust安全架构中的安全网关能一体化提供完整的身份化能力,完整的多源信任评估能力,完整的多源控制能力,同时会提供基础的统一身份认证能力、终端检测能力、行为分析检测能力。

在这个基础上精益信任aTrust安全架构根据企业的不同发展阶段,和更专业的EDR/UEBA等产品对接联动,通过对方案的组合去实现企业发展的具体要求,自适应的去匹配企业发展的各个场景和阶段,从而为企业量身打造一个统一安全体系。

深信服精益信任aTrust安全架构通过自适应策略,结合按需扩展的功能组件,通过私有化、云化等多种部署方式,实现信任和风险的精益控制。深信服精益信任aTrust安全架构秉持“面向未来,有效保护”的安全理念,帮助用户构建更匹配业务需求的安全架构!