今日提醒您注意“疯狂下载者pu”、““木马下载者xwr”、“伪杀软下载器225280”、“远程控制木马32768和"Win32.FakeAlert.N"在明天的病毒中,都值得关注。

一、明日高危病毒简介及中毒现象描述:

◆“疯狂下载者pu” 威胁级别:★★★★

该病毒为蠕虫木马类,病毒运行获取系统进程,查找进程中是否存在AVP.exe(卡巴斯基杀毒软件),如找到该进程则把当前系统时间修改为2001年,目的使卡巴主动防御失效,遍历System32目录查找s*st.exe的文件,找到svchost.exe文件后,创建一个进程并调用ReadProcessMemory函数读写该进程内存,调用ZwUnmapViewOfSection获取当前进程映射的基址,然后调用WriteProcessMemory函数对内存地址写入病毒数据,创建注册表病毒服务项、映像劫持多款安全软件,目的使系统安全性降低,连接网络读取列表下载大量恶意文件并运行,给用户清除病毒带来极大的不便。

◆“木马下载者xwr” 威胁级别:★★★

该病毒为下载类木马,病毒运行后,衍生病毒文件DesktopWin.dll到%Windir%AppPatch下;新增注册表项,创建CLSID值,添加启动项,在ShellServiceObjectDelayLoad键下添加DesktopWin键值,当系统启动时利用Explorer.exe进程自动加载病毒组件,并查找此项下是否存在JavaView键值,若存在,便删除;以命令行方式调用rundll32.exe,由rundll32.exe创建%Windir%AppPatchAclLayer.dll文件;当该病毒执行完自身代码后,会结束自身进程,在%System32%下衍生unxxx.bat,目的是为了删除该病毒文件和自身;连接网络,下载大量病毒文件并在本机运行。

◆“伪杀软下载器225280” 威胁级别:★★

该木马下载器属于诈骗型木马,它会恐吓用户说系统中有极度危险的病毒,必须下载指定的“杀毒软件”。该毒进入系统后,首先会检查感染的机器是否是WINDOWS操作系统,若不是则在临时目录上创建脚本,删除自己。如果是WINDOWS系统,它就释放在%Program Files%Web Technologies目录下释放出一个iebr.dll文件,并将其加入注册表启动项,实现自己的开机自启动。当病毒运行起来,它就判断用户使用的浏览器是什么种类,并添加对应的工具条。这个动作完成后,一些网站就会被禁止访问。这些被禁止访问的网站,一些是安全软件厂商的,一些是其它间谍软件的下载网站。由此看来,此下载器的作者既害怕安全厂商,又很讨厌同行的竞争对手。

最后,此毒会令用户的浏览器弹出病毒作者指定的网址,进入网页后,会弹出窗口提示用户说在用户电脑上发现病毒,必须立刻下载一个名为Antispyware2008 online scanner 的“杀毒软件”,如果用户不选择下载,提示窗口就无法关闭。但是,经毒霸反病毒工程师检查,它所谓的安全检查窗口其实是个flash 动画文件,无论用户系统中是否有病毒,它都会提示同样的信息。至于它要求用户下载的“杀毒软件”,其实是个间谍软件,会收集用户电脑里的敏感数据。

◆“远程控制木马32768” 威胁级别:★

这个远程控制木马技术含量较低,但由于借助下载器传播,近来传播量较高。病毒运行后拷贝自身到系统目录%windows%system32下,文件名为ascec.exe。注册为服务启动,服务名为“1”,描述则完全为空。用户如果发现系统中有这样的进程,那很可能就是此毒。当成功启动后,该毒就读取用户电脑系统的地址、配置等信息,然后开启部分端口,连接67.22*.1*6.1*6:1803这个由病毒作者指定的远程服务器,等待黑客发出指令。由于该毒已经获得了系统最高权限,黑客可以利用它完成任何想要的操作。运行结束后,它会执行自删除,避免自己的样本被用户发现。

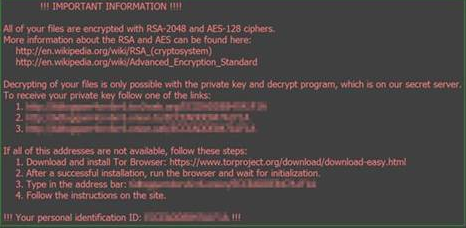

◆"Win32.FakeAlert.N" 威胁级别:★★

该病毒是一种特洛伊病毒,欺骗用户安装假的安全产品。它还会修改被感染机器的桌面背景和屏保。运行时,Win32/FakeAlert.N 在%System%目录中可生成3个文件:PHCPTRJ0EJD1.BMP,BLPHCPTRJ0EJD1.SCR,LPHCPTRJ0EJD1.EXE。

二、针对以上病毒,51CTO安全频道建议广大用户:

1、最好安装专业的杀毒软件进行全面监控并及时升级病毒代码库。建议用户将一些主要监控经常打开,如邮件监控、内存监控等,目的是防止目前盛行的病毒、木马、有害程序或代码等攻击用户计算机。

2、请勿随意打开邮件中的附件,尤其是来历不明的邮件。企业级用户可在通用的邮件服务器平台开启监控系统,在邮件网关处拦截病毒,确保邮件客户端的安全。

3、企业级用户应及时升级控制中心,并建议相关管理人员在适当时候进行全网查杀病毒。另外为保证企业信息安全,应关闭共享目录并为管理员帐户设置强口令,不要将管理员口令设置为空或过于简单的密码。

截至记者发稿时止,金山、安天实验室、冠群金辰的病毒库均已更新,并能查杀上述病毒。感谢金山、冠群金辰和安天实验室为51CTO安全频道提供病毒信息。