一,行为处理法的用途:

行为处理法就是针对不同类型的网络通讯数据包采取不同的转发和处理策略,例如正常通讯数据包可以容许通过,漏洞攻击数据包直接禁止通行或者转发到一个固定的服务器进行分析,一些非常规数据包则首先放行但是对其进行记录监控如果影响正常网络服务就马上禁用。

通过行为处理法我们可以轻松应对企业网络通讯中有用的,非法的,不确定的数据包,根据协议不同功能不同端口不同目的地址的不同采取不同的处理策略。每过一段时间我们可以通过IPS入侵防御系统的日志来分析各个类型的数据包,然后根据统计归纳制订新的行为处理规则,让企业网络更加稳固的运行。

二,用行为处理法追踪入侵者:

下面我们就来了解下行为处理法是如何运转工作的,我们依旧以华为公司的Tippingpoint入侵防御系统为例进行介绍。

(1)行为处理法之配置安全策略:

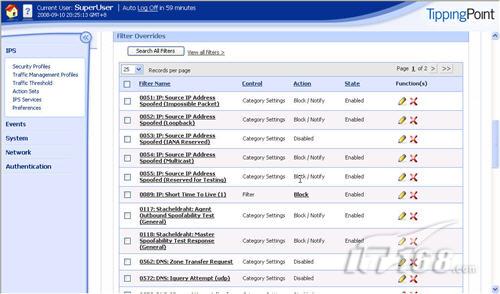

第一步:登录到IPS系统管理界面,我们在左边找到IPS选项下的security profiles,这个是关于安全配置的信息,在这里我们能够看到默认的是default security profile,这个是系统集成时厂商制订好的。(如图1)

第二步:下面我们来修改这个默认的default security profile,打开后会显示该安全策略应用的接口,由于笔者所在公司只使用了两个接口,一个入一个出所以这里不用修改。(如图2)

第三步:接下来是profile details(advanced)设置,这里是关于策略的详细信息进行配置的。我们可以看到默认情况系统针对各个攻击类型划分了类别,每个类别是一个category。可以处理的攻击包括exploits益出,identity theft,security policy(安全策略),virus病毒,spyware间谍程序等等,种类很多这里就不一一罗列了,对于每个大类category来说我们都可以设置IPS操作的行为以及处理方法,包括block禁止通行,block+notify禁止通行并提示,block+notify+trace禁止通行并提示而且追踪源地址,limit rate to 10M容许速度限制为10M,limit rate to 5M,permit+notify,perminotify+trace容许通行并追踪数据等等。基本上这里罗列的行为处理方法足够在实际中使用了,如果企业需要特殊的行为处理操作的话可以按照下文介绍的方法添加。这里有一个recommended的意思是推荐,他表示对于该大类处理方法按照单独小类进行处理,例如virus下有A病毒与B病毒,如果大类virus设置为recommended的话,那么具体到处理AB病毒时按照A病毒与B病毒自身设置的行为处理规则运行。(如图3)

第四步:在该默认安全策略的最后一个区域就是我们之前提到的针对单个种类病毒,单个种类的漏洞以及攻击脚本进行策略设置,理论上小类设置服从大类的配置类别,如果大类设置为recommended的话按照小类的action行为参数实施。小类行为处理时可以通过右边的编辑选项修改或叉子按钮删除该安全类别。(如图4)

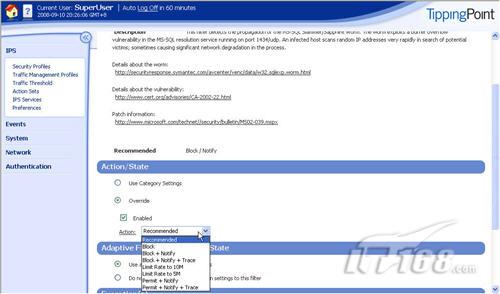

第五步:每个安全规律规则都有详细的讲解内容,我们可以从该页面了解其运行原理以及避免解决办法。(如图5)

第六步:针对单独小类进行设置可以让我们的网络管理以及IPS入侵防御系统运行得更有效率,更加灵活的应对不同安全级别不同漏洞种类的攻击数据包。(如图6)

(2)行为处理法之规划应用地址:

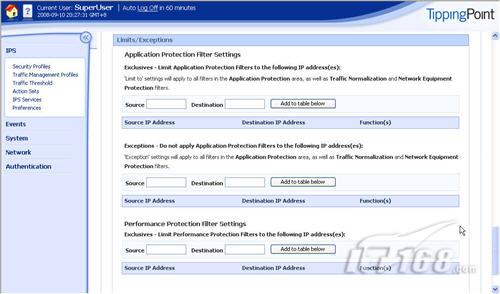

当然每个行为以及漏洞类别的处理不是一成不变的,我们可以通过limits/exceptions选项对该类别规则应用的范围进行设置,例如对于连接80端口的数据包可以禁止访问员工计算机而当目的地址为企业内网服务器时容许通过,这样即使有员工要建立VPN跨越内网管理或者被安装了80端口这种反向木马时攻击数据包通过IPS入侵防御系统时也会被轻松过滤掉,而只有正常的访问企业内网WWW服务器的80端口数据包可以通过。

在limits/exceptions选项中我们可以针对过滤主机的IP地址,MAC地址以及计算机名称等信息进行设置。(如图7)

(3)恶意页面巧过滤:

对于企业内网来说很多时候恶意页面会困扰网络管理员,员工经常会在不经意间浏览非法站点,不小心就被安装了木马或恶意插件。实际上我们完全可以通过IPS来过滤掉这些恶意站点,只要通过收集地址就能够将企业内网同类问题发生机率降到最低。

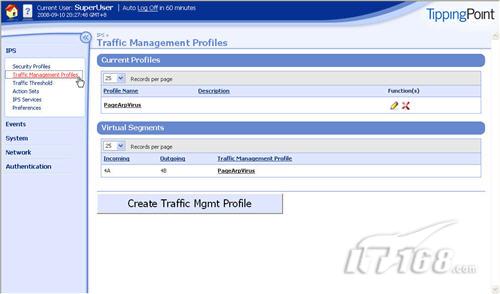

第一步:进入到IPS入侵防御系统管理界面,选择IPS下的traffic management profiles。

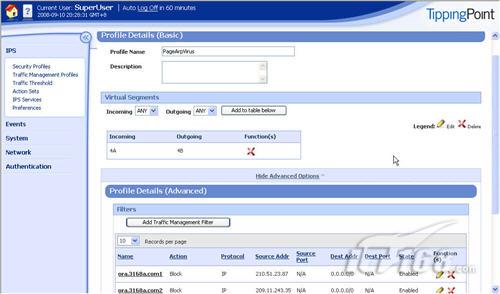

第二步:默认有一个pagearpvirus的配置信息,我们对其内容进行进一步配置。(如图8)

第三步:在pagearpvirus里我们可以针对流量传输端口进行设置,选择哪个方向执行恶意地址过滤。同时在下面的profile details(advanced)处我们可以添加一个个的恶意地址,从而通过action进行block过滤。更多参数的设置可以通过右边的笔状图标来解决。(如图9)

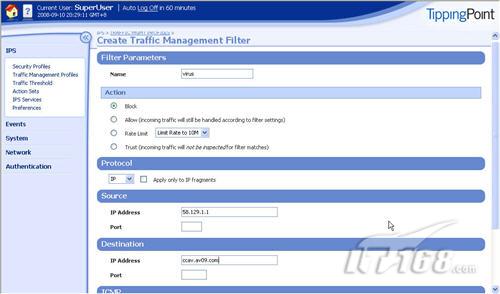

第四步:在过滤规则详细设置中我们首先要对过滤信息起一个名字,然后选择action行为处理办法,这个在之前的内容中已经介绍过了,主要分BLOCK过滤和allow容许等。同时还可以针对执行此过滤的协议,源IP地址,目的IP地址等信息进行设置。如果要过滤恶意站点的话,只需要在destination目的地址处填写对应的域名即可。(如图10)

通过几步操作日后再有员工计算机要访问恶意站点时该请求就会被IPS过滤掉,从而保护了员工计算机免受侵袭。

(4)病毒扫描管控不求人:

IPS入侵防御系统还有一个不错的功能,他同样需要借助行为处理功能来完成,通过此功能让我们轻松实现病毒扫描管控不求人。

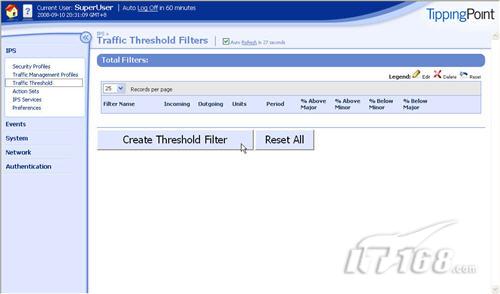

第一步:在IPS管理界面中找到Traffic threshold,默认没有建立任何规则。我们可以通过create threshold filter手工建立一个。(如图11)

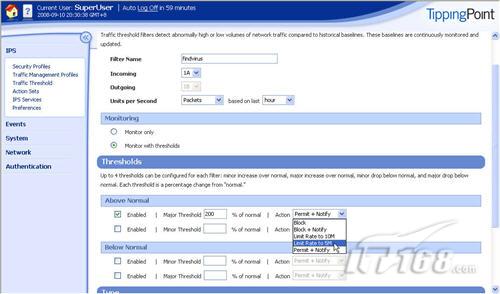

第二步:接下来就是针对规则进行详细过滤了,这里我们主要通过设置每秒数据通讯量这个参数来判断该接口是否有病毒产生,因为按照我们的经验蠕虫类病毒往往会向内网频繁发送数据包,从而造成数据包流量异常增大。那么在这里我们可以指定监控数据包流量的变化,如果发现变为平时几个小时平均值的几倍,那么马上执行封锁或限流操作,例如笔者设置的就是当发现流量或者连接线程数达到了平时的200%,马上执行限流到5M的操作,这样将可以有效的限制病毒对内网的危害。(如图12)

第三步:除了针对流量变化进行控制外我们还可以直接针对某协议和某端口进行管制。通过此功能保证了我们内网病毒扫描管控不求人。(如图13)

(5)自定义行为让IPS事半功倍:

最后我还要说下IPS的自定义行为功能,默认情况下IPS只提供了几种行为处理操作,如果我们需要更灵活的处理数据包就需要自定义操作行为了。首先进入IPS管理界面,找action sets,在这里针对默认的行为处理类型进行编辑修改,当然也可以建立一个新的处理类型。(如图14)

三,总结:

笔者通过三期介绍为各位IT168读者揭开了IPS入侵防御系统的神秘面纱,当然IPS的功能还不仅仅局限于此。总之IPS的应用需要靠实际去积累,笔者也仅仅介绍了他的主要功能。通过IPS以及恰当的设置管理可以让我们的企业内网更加安全,在外网与内网之间建立一道坚实的网络屏障,将病毒与黑客阻挡在企业网络大门之外。