在新型冠状病毒肺炎疫情蔓延的特殊时期,某国外黑客组织却以”新冠肺炎”话题为诱饵,对我国有关政府部门、医疗机构发起网络攻击。医疗机构作为”抗疫”的最前线,在网络空间的战场上同样面临着严峻的安全威胁与考验。

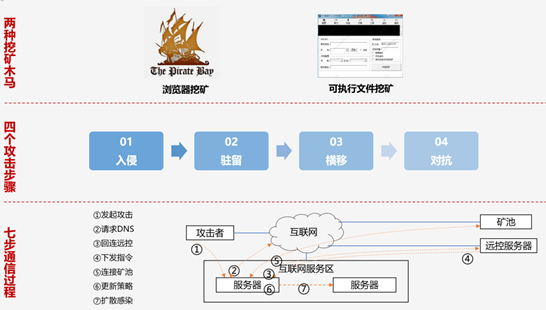

亚信安全威胁情报中心在此期间对医疗行业网络安全进行了紧密的监控,更在近期发布的《亚信安全2019威胁情报态势分析》报告中对相关事件进行了分析。数据显示,疫情期间的医院攻击事件,其中有多起是勒索黑产利用冠状病毒热点事件,针对医疗机构个人的网络钓鱼。攻击者瞄准医务人员的个人邮箱,以”新型冠状病毒感染引起的肺炎的诊断和预防措施”为附件,诱导攻击目标打开、下载并启用攻击文件,一旦电脑被感染,病毒会进行横向移动,感染更多网络中的机器。

医疗系统更智慧,数据安全环境却更复杂

疫情期间,各大厂商和医院均上线了互联网”疫情”数据采集工具,用于监测并收集各地人员的健康情况,庞大的数据量有助于疫情的分析和控制,但是安全威胁也悄然而至。

随着数字化建设的不断快速推进,我国医疗机构日常的数据量是相当庞大的,来源包括PC终端、基础网络和数据中心,以及智能监测仪、医护查床平板、健康跟踪手环等新型物联网医疗设备等,所产生的都是敏感度相当高的数据。

然而《亚信安全2019威胁情报态势分析》报告显示,很多医疗机构目前依然沿用传统的网络安全架构,加之大量数字化设备都广泛存在的安全漏洞问题,以及相关人员安全意识薄弱等问题,任何的安全疏漏都可能带来全局性的网络安全威胁。医疗机构所面临的安全挑战是如此严峻。

勒索RaaS崛起,医疗行业成为重灾区

敏感且大量的医疗数据对于不法分子而言意味着巨大的商业价值。随着近几年勒索软件黑产,尤其是勒索即服务(RaaS)的兴起和泛滥,让医疗行业成为全球勒索黑产攻击的重灾区。据亚信安全威胁情报中心的数据,2019全球医疗卫生行业的勒索攻击事件往往涉及的单笔赎金金额是非常巨大的,而且成功率相对很高,其中仅美国的医疗机构在2019年就损失了约40亿美元。

而勒索一旦发生,成千上万病人的个人资料、病例、药方、学术报告等重要医疗卫生资料被恶意计算机病毒加密成一个不可查看到文件,不仅造成系统瘫痪、病例丢失,更严重的是会威胁到患者的生命。

抗击勒索黑产的战役,连贯全面的系统级防护是关键

面对勒索病毒所带来的危害,亚信安全认为一个连贯的防护措施必不可少,通过部署贯穿勒索攻击事前、事中和事后的安全举措,建立全面的信息安全防护体系,才能够以最有效的方式减少损失,降低风险。

勒索攻击的事前防护,首先要加强人员的网络安全教育。在如今的勒索攻击中,以社交工程为诱饵的攻击最为普遍和难防,因此要首先”以人为本”,加强防范意识并提高警惕。其次,对于重要文件和数据要采用”数据备份三二一原则”进行定期非本地备份。此外,还要加强医疗机构的网络控制,关闭不必要的网络端口,并禁止服务器主动发起对外部连接请求,以降低不法分子侵入内网实施攻击的成功率。

在事中防范环节,部署邮件防护产品是抗击勒索的第一道防线。事实证明,80%的勒索攻击始于社交工程邮件,这类邮件通常含有传统邮件或终端安全产品无法侦测的恶意附件或 URL,成为传统邮件网关的盲点,因此亚信安全建议部署拥有勒索防御和沙箱监测能力的高级邮件防护产品予以应对。而随着勒索病毒技术的演变,绕过传统静态监测的攻击手段也越来越多,因此在事中防范的环节,还需要加持机器学习和行为分析的技术手段,进而能够及时终止加密执行程序,并将终端设备进行隔离。

面对防御勒索病毒的复杂环境,还需要知己知彼。防御理念要从传统”知防不知攻”的被动防御向”知防知攻”的纵深积极防御转变,这就需要在事后环节建立全面的信息安全防护体系,即包含威胁情报能力、标准预案、专业调查工具、安全响应专家为核心的高级威胁治理防御体系,并通过精密联动的方式,最终实现包含”准备、发现、分析、遏制、消除、恢复、优化”能力为一体的多层次、立体化的防御体系。

未雨绸缪 打好医疗卫生网络安全”保卫战”

对于医疗机构来说,网络安全风险往往体现出突发性、扩散性、严重性等典型的特点,特别是在国家重大公共卫生事件等特殊时期,医疗机构面临的风险将成倍增长,也给医疗机构的安全运维人员带来巨大挑战。

要更好地防范智慧医疗系统中交织的传统威胁与新型威胁,医疗机构不仅需要做好应急网络安全管理,还需要设定长期的建设规划,在遵循等保2.0等规范要求的基础上,从制度、科技、管理、技术等多个角度入手,进行持续的网络安全建设,为医疗网络安全提供多重保障。

关于亚信安全

亚信安全是中国网络安全行业领跑者,以安全数字世界为愿景,旨在护航产业互联网。亚信安全是云安全、身份安全、终端安全、态势感知、高级威胁治理、威胁情报技术领导者,同时是5G、云计算、物联网、大数据、工控、移动六大安全场景引领者。在国内拥有2个独立研发中心,2,000人安全专业团队。欲了解更多,请访问: