引言……

9月,秋天的感觉开始深了,这是一个收获的季节,也是一个开始走入寒冷的季节。安全厂商开始陆续发布2010版本的产品,用户的安全得到进一步加强。而这对不法黑客来说则是一个糟糕的消息,因为这意味着他们必须投入更多的精力研究对抗技术,否则财路就要被断掉。如果不尽快找到新的攻击模式,可能还等不到冬天到来,他们就得完蛋。

于是,9月的安全局势开始有了变化,比如挂马攻击减少了,转而一些更为隐蔽的攻击模式开始流行。老掉牙的捆绑式传播,由于捆绑对象变成了非常受欢迎的文件,病毒木马们得以有更多的机会混进电脑,甚至连一些比较古老的软件安全漏洞也被黑客们重新挖掘出来尝试利用。而国庆的临近,让中国受到更多的关注,境外黑客这个时候也跑来凑热闹,频繁攻击国内网站。

9月,互联网安全又进入了一轮新的微妙变化。

九月安全状况简述

挂马的秋天?

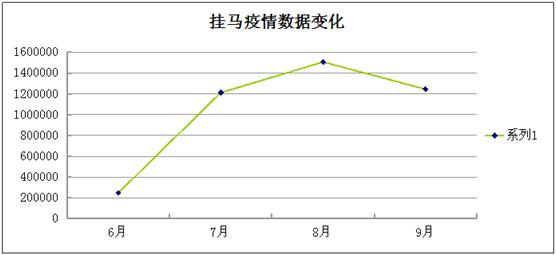

在9月,网页挂马数量出现了明显下降。挂马网址的数量从8月的1,507,116个骤降至1,244,572个,如同这个季节的树叶一般。

各家杀软的防挂马工具在这一时间段内并没有什么明显的技术升级和推广活动,但挂马团伙不会平白无故的"鸣金收兵",挂马网址的减少一定是有其它原因的。

结合大环境考虑,我们认为挂马团伙的"收敛"应该与国庆临近有较大关系。随着国庆的日益临近,相关部门加大了对网络安全的监查,在这种情况下,国内的黑客组织自然不敢有什么大动作,生怕撞上枪口。

但更担心的,是出现了更为隐蔽、低调的攻击模式。在十月初,金山毒霸云安全系统的确截获到了一些比较隐蔽的黑客攻击案例,它们相对挂马来说更为"温和"和"低调"。我们正在研究它们是否有可能替代挂马成为主流的网络攻击手段。详情可见后面的十月预警。

Delphi梦魇,如期而至

如同我们曾经预测的那样,Delphi梦魇(win32.induc.b.820224系列)成为了9月份总感染量最高病毒,全月它共拥有超过600万台次的感染量。(当时的详情可在毒霸官博查看 http://blog.duba.net/post/delphi-workers-nightmare_9013.html)

该毒的出现,为广大黑客指出了一条非常具有挑战的"前进方向",Delphi梦魇通过感染程序员的电脑,令软件产品从生产地开始,就染上病毒,并随着软件产品的发售安装,传播到更多的电脑上。有什么是比这更高效的病毒传播方式呢?

Delphi梦魇源代码流出没多久,金山毒霸云安全系统就在网络中捕获了基于该毒技术的木马下载器。从代码上看,这一下载器很简单,似乎仅仅是为了测试而制作。我们当然希望这仅仅是国内黑客出于技术研究而生产的,但毒霸还是进行了同步升级,因为我们不敢放松警惕。谁也不能保证一定不会有利益熏心的木马团伙利用该毒原理来为非作歹。

最大的担忧,是由于国内使用破解版软件的网民较多,Delphi梦魇在电脑上反复感染的可能性非常高,因为那些用于制作破解软件的破解工具,多半已经被Delphi梦魇所感染,用它们制造的破解版软件,自然也就不干净。用户很容易由于下载了某些破解软件,而再次感染该毒。

作为目前国内唯一一款可查杀Delphi梦魇、并修复被其感染的delphi环境的杀毒软件,金山毒霸已经在第一时间放出了完全免费的专杀,即便没有安装金山毒霸的电脑,也可及时清除该毒,恢复系统安全。"Delphi梦魇专杀工具"

下载地址:

http://cu003.www.duba.net/duba/tools/dubatools/usb/fixdelphi.exe

捆绑型传播渐成主流

借助社会关注热点,将病毒木马与其它文件捆绑到一起,已经是被越来越多的不法黑客采用的传播手段。当网页挂马的难度,由于执法部门加大监察、杀软厂商采用新技术等原因增大后,黑客们重新捡起了这种古老的病毒传播方式。

其中被利用得最多的捆绑目标,就是各类视频播放器。但几乎所有因此中招的用户,都有一个共同点,就是他们所下载的播放器,并非在播放器官方授权的下载站点下载,而是一些不知名的小站点或不良视频论坛。这一切都是不法黑客搞的鬼。他们将木马捆绑在Qvod等流行的播放器上,到处投放下载链接,甚至不惜专门搭建一个不良网站吸引用户前去访问,一旦用户下载,就会中招。

九月安全相关数据

新增病毒样本数:2,919,640个

病毒感染机器数:22,767,670台次

新增安全漏洞补丁:微软9月共发布61个不同版本的安全补丁,对应windows操作系统上的13个安全漏洞,金山清理专家已全部为用户完成同步升级。关于其中的重要漏洞,可见微软官方公告 http://www.microsoft.com/china/technet/Security/bulletin/ms09-sep.mspx#EUC

挂马网址:1,244,572个

十大病毒排行榜

此排行榜是根据金山毒霸云安全系统的监测统计,经过特殊计算后得出的参考数据,反映的是感染总量最高的前十个病毒。考虑到潜在的数据丢失和监视盲区,榜中数据均为保守值。该榜仅针对WINDOWS系统下的PE病毒单一样本,一些总感染量很高的病毒,因为变种较多,分摊到各变种上的感染量反而小,因此未列入此榜。

展开描述:感染Delphi环境,从源头污染程序

症状:无任何症状

卡巴命名:Virus.Win32.Induc.a

NOD32命名:virus.Win32.Induc.A

这是一个针对Delphi程序员的病毒"Delphi梦魇",它专门感染Delphi程序员的电脑,一旦成功,程序员今后写出的任何程序,都将带有该毒。

当随着被感染文件进入电脑系统,"Delphi梦魇"就开始检验系统中是否有Delphi环境。它通过循环检测注册表键值的方法查找dephi 的安装目录,如果找到dephi,就将恶意代码前排插入SysConst.pas文件,这个文件编译的时候,会生成SysConst.dcu,而这个文件会被添加到每个新的dephi工程中。于是,Delphi程序员们所编写的程序就全部带毒了。

该毒不具备破坏能行为,但由于其在技术和攻击方式上的突破,已经成为一些不法黑客借鉴和改造的对象,基于该毒改写的下载器已经在技术上实现,一旦被广泛利用,后果难以想像。而且目前国内除金山毒霸外,尚无别的杀软厂家具备查杀该毒的能力,这更加重了国内网络的危险。

2. Win32.troj.geralt.kb.190962(病毒寄生播放器)

展开描述:捆绑视频播放器、下载器,弹广告并下载木马

症状:弹出广告窗口,陌生进程迅速增多

卡巴命名:Trojan.Win32.Vilsel.gyj、Trojan.Win32.Vilsel.gpc

瑞星命名: Trojan.Win32.KillAV.caq

、Worm.Win32.Autorun.sta

NOD32命名: Trojan.Win32.AntiAV.NCL,Trojan.Win32.AntiAV.NCL

这是一款依靠捆绑传播的木马程序,它会执行弹广告、下载木马等行为。该毒主要借助捆绑于流行的播放器来传播,比如最近比较受欢迎的Qvod。随着各种在线播放器的流行,木马团伙也找到了新的传播渠道:他们将木马捆绑在某些比较受欢迎的播放器或视频下载器中,然后设法欺骗用户下载经过他们改造的播放器,使得用户中招。

该毒的大部分样本被发现捆绑于非官方下载页面的Qvod播放器以及某些视频下载器中。金山毒霸安全专家分析,木马团伙是在一些论坛、社区或不良视频网站投放下载链接,然后以热播影片引诱用户下载。

一旦用户安装这些被动过手脚的播放器或下载器,木马就会立即运行起来,执行木马团伙设定的指令,主要是弹出广告窗口和下载其它木马。

3. Win32.troj.onlinegamest.oc.53400(网游帐号吞吃兽)

展开描述:盗取帐号

症状:游戏装备丢失,帐号密码总输不对

卡巴命名:Trojan-GameThief.Win32.Magania.bsvr、HEUR.Trojan.Win32.Generic

瑞星命名:Trojan.PSW.Win32.GameOL.yjw

NOD32命名:Trojan.Win32.PSW.OnLineGames.NRD

McAfee命名: PWS-OnlineGames.ek trojan

这是一个针对多款流行网游的盗号木马。它会盗取魔兽世界等著名游戏的账号密码信息,然后发送到病毒作者指定的地址。

该毒依靠挂马下载器和捆绑于其它文件的下载器的帮助,入侵用户电脑,可盗窃包括魔兽世界在内的一些流行网游的游戏账号,然后将其发送到病毒作者指定的地址,随后很快就会被职业的洗号者将游戏账号中可自由交易的物品全部盗走,用户及时找回账号,能得到的也只剩一个"一丝不挂"的游戏角色。

如发现系统中有此毒无法彻底删除,很可能是有未知下载器不断将该毒下载到电脑中,可下载运行金山安全实验室的"金山急救箱",将下载器灭活,同时运行清理专家的漏洞检查功能,查看是否有安全漏洞需要更新。

"金山急救箱"下载地址 http://labs.duba.net/jjx.shtml

4. Win32.Troj.FakeFolderT.yl.1407388(文件夹模仿者)

展开描述: 模仿文件夹图标,欺骗用户点击

症状:U盘文件夹图标被替换,杀毒后文件夹丢失

卡巴命名: P2P-Worm.Win32.Agent.ta、Trojan-Dropper.Win32.Flystud.ko

瑞星命名: Trojan.Win32.ECode.ee

、orm.Win32.Agent.aaq

NOD32命名: virus.Win32.Small.L、Worm.Win32.AutoRun.FlyStudio.GS

McAfee命名: W32.Madangel.b virus、W32.Fujacks.aw virus

Win32.Troj.FakeFolderT.yl.1407388(文件夹模仿者)是一个U盘病毒,它将用户系统中的文件夹图标全部变为自己的EXE文件,用户必须点击病毒文件才可进入文件夹。这使得病毒得以绕过系统或安全软件的U盘监控功能。如果该变种所携带的执行模块是广告插件,那么就会尽可能多的弹出广告网页。

该毒给很多用户带来的最大麻烦是它会将用户的文件隐藏起来,即使用户借助杀软将其删除,也难以恢复。这使得一些用户误以为是杀软将自己的文件夹删除。

使用金山安全实验室的急救箱,可完美解决该毒带来的这一问题。下载地址 http://labs.duba.net/jjx.shtml

5. Win32.troj.fakefoldert.yo.1406378(文件夹模仿者变种)

展开描述: 模仿文件夹图标,欺骗用户点击

症状:U盘文件夹图标被替换,杀毒后文件夹丢失

卡巴命名: Trojan-Dropper.Win32.Flystud.ko、Virus.BAT.Agent.af

瑞星命名:Trojan.Win32.ECode.ee

、Trojan.Win32.ECode.ee

NOD32命名:Trojan.Win32.FlyStudio.NJS、Worm.Win32.AutoRun.FlyStudio.FQ

McAfee命名: W32.Autorun.worm.dq virus、W32.Autorun.worm.ev virus

此毒为Win32.Troj.FakeFolderT.yl.1407388(文件夹模仿者)的一款变种,感染该毒后的所有症状完全一致。

6. Win32.trojdownloader.agent.151552(小广告下载器)

展开描述:弹广告并且下载其它木马的流氓插件

症状:IE浏览器自动弹出窗口,陌生进程增多

卡巴命名: Trojan-Downloader.Win32.Agent.cqlm、Trojan-

Dropper.Win32.StartPage.aw

瑞星命名:Trojan.Win32.StartPage.nbk

NOD32命名:Trojan.Win32.StartPage.NMW

该毒为一款能修改IE浏览器默认主页的流氓程序,它同时也具备下载器的功能,会下载一些别的恶意程序到电脑中运行。

它在进入系统后,会将IE浏览器的默认主页修改成病毒作者指定的地址,以便在用户每次启动IE时弹出广告。但由于它加入了下载器功能,会下载更多的其它木马,因而带来的潜在影响就更大。病毒作者可以通过修改下载列表,把任何一种病毒木马传输到用户电脑中。

此毒在9月末的最后几天爆发,迅速飙升为单日感染量最高的病毒,金山毒霸反病毒工程师预计,这一病毒在10月初依然会保持这样的强势。

7. Win32.pswtroj.gameol.226416 (网游盗号者OL)

展开描述:盗窃网游账号

症状:游戏突然中断,账号无法登陆,装备无故丢失

卡巴命名:Trojan-GameThief.Win32.Magania.bzjz

瑞星命名:Trojan.PSW.Win32.GameOL.yjw

NOD32命名:Trojan.Win32.PSW.OnLineGames.NRD

McAfee命名:PWS-OnlineGames.ek trojan

"网游盗号者OL"(win32.pswtroj.gameol.226416)在9月初时,感染量曾呈现出快速增长的势头。金山毒霸安全专家认为是有病毒团伙在背后进行推广有关。

该盗号木马的行为非常简单,但是却在如此短的时间内传播得如此广,通过对金山云安全系统捕获的病毒样本进行分析,我们发现该毒完全是依靠某款下载器在进行传播。

病毒团伙将精心构造的脚本木马挂到一些网站上,一旦存在某些系统漏洞的电脑访问网站,就会被脚本木马感染,随后这些脚本木马会将功能更强的木马下载器下载到电脑上,再由木马下载器来下载"网游盗号者OL"(win32.pswtroj.gameol.226416)。

如果发现电脑中出现此毒且无法彻底清除,表明系统中已经混入了经过精心免杀处理的未知下载器,用户可下载运行金山安全实验室的金山急救箱,即可将未知下载器灭活。

金山急救箱下载地址 http://labs.duba.net/jjx.shtml

8. Win32.troj.cfgt.ex.38507 (CFG网游盗号器变种)

展开描述:依靠网页挂马传播,盗窃网游帐号

症状:游戏密码失效,装备丢失,网游帐号被盗

卡巴命名:Trojan-GameThief.Win32.Magania.Bdax、Trojan-PSW.Win32.LdPinch.afvu

瑞星命名:Trojan.PSW.Win32.GameOL.zql

、

Trojan.PSW.Win32.XYOnline.alv

NOD32命名:Trojan.Win32.PSW.OnLineGames.NRD

"CFG网游盗号器变种"(win32.troj.cfgt.ex.38507)已经是继续在我们的TOP榜上露脸。这款盗号木马主要依靠网页挂马传播,能盗取多款流行网游的账号和木马。如果用户系统中存在安全漏洞,就很容易受到脚本下载器的攻击。然后脚本下载器就会直接下载此毒,或者先下载一个类似宝马下载器这样的普通下载器,再下载此盗号木马。

如果毒霸频繁提示发现此毒,表明系统中很可能存在未知的下载器,造成每次删除后又再次下载。这种情况不用慌,只需安装并运行金山安全实验室免费提供的"金山急救箱",对未知下载器进行灭活,即可解决问题。

9. Win32.troj.gameolt.zg.61529(网游盗号木马ZG)

展开描述: 盗窃网游帐号,洗劫虚拟财产

症状:游戏密码错误,装备丢失,网游帐号被盗

卡巴命名:Trojan-GameThief.Win32.Magania.bjlw、

HEUR.Trojan.Win32.Generic

瑞星命名:Trojan.PSW.Win32.GameOLx.cp

NOD32命名:Trojan.Win32.PSW.OnLineGames.NRD

McAfee命名: PWS-OnlineGames.ek trojan

该毒是一个针对网络游戏的盗号木马程序,此毒在7月份时就已经开始流行。它能盗窃多款流行网游的账号密码信息。

大量的0day漏洞为各类脚本下载器的挂马传播提供了有利条件,而脚本下载器在进入系统后,就会下载不少传统的木马。

Win32.troj.gameolt.zg.61529正是在这样的情况下,实现感染量的大幅增长的。而如果用户发现自己电脑中不断出现此毒,那么表明系统中已经潜入了某款未知下载器,这种情况,可下载运行金山安全实验室的"金山急救箱",对未知下载器灭活即可。

10. Win32.Troj.Shutdown.c.45056(拔插头病毒)

展开描述:逼迫用户重启电脑,令木马得以尽快运行

症状:电脑自动关机,或突然死机

卡巴命名:Virus.Win32.Sality.k

瑞星命名:Win32.Sality.ar

NOD32命名:virus.Win32.Sality.NAC

McAfee命名:W32.Sality.m virus

此毒为一款木马程序的组成模块。它运行后就强行关机,逼迫用户重启电脑,以便令木马主程序尽快的得以运行。

当木马的母体完成注册表修改,这一模块就运行起来,篡取电脑的电源控制权限,命令电脑立刻关机。如此一来用户必然重启电脑,木马也就可以更快速的运行了。

但这样做的结果,就是用户可能会遭受比木马入侵更大的损失。比如正在进行的重要工作被迫中断、电脑硬件因突然断电而受损等。如果用户遇到电脑莫名其妙自动关机,很有可能就是遇到了该毒或是类似的恶意程序。

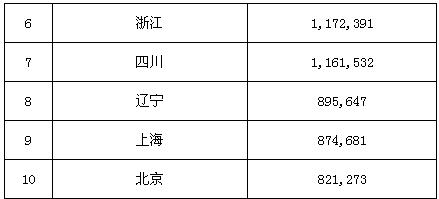

国内疫情地域分布TOP10

此排名根据金山毒霸云安全系统监测数据换算得出,所体现的是整个9月期间,国内遭受恶意程序感染次数最多的前10个地区。如果某地区遭受攻击电脑数量偏高,通常与该地区电脑拥有量、用户上网习惯、地区门户网站挂马情况,以及黑客所使用工具的扫描或攻击规则等有关。9月的疫情分布情况与8月基本一致,仅仅是个别地区的感染量有小幅波动。

根据9月所观察与收集到的据,金山毒霸反病毒工程师对10月份的安全形式做出以下估计与提示:

隐蔽型黑客攻击案例或增加

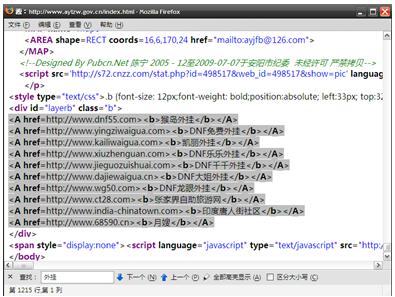

近日,金山毒霸安全专家发现了一种新型的"隐蔽式黑客攻击"。

这种黑客攻击手法目前主要是在一些政府网站中发现。黑客是将一些广告链接嵌入到网站的源代码中秘密运行,无论是用户还是网站管理员,都不易发现网站已经被黑。而由于嵌入的是广告链接而非恶意攻击代码,世面上的防挂马工具也不会有任何警告。

但只要网民访问被黑页面,这些被嵌入的广告链接代码就会被激活,从而为这些链接所指向的网站刷取流量。

金山毒霸安全专家认为,从经济角度来看,这种黑客攻击模式不会给被黑网站和访客造成什么明显的损失。但对于被黑网站的管理员来说,则是一种极大的讽刺,因为是由于网站框架搭建和监管存在漏洞,才导致黑客能够成功发起攻击。同时,也不排除部分广告链接是由网管自己加入的可能,这样他们可以"公私兼顾",利用公家的流量为自己顺带捞点外快。

目前还不清楚这种新型攻击方式与9月的挂马数量减少是否有关,但在十月份,相信这种隐蔽的黑客攻击案例会有所增加,网管们应经常检查网站,及时修复可能出现的问题。

来自境外的大规模黑客攻击

从9月下旬开始,境外黑客组织对中国网络的攻击频率越来越高,这其中原因复杂,中国互联网这个由数亿台个人电脑构成的庞大网络,为黑客们研究攻防技术、谋取经济利益提供了足够的"训练器械"和"储备肉鸡",这本身就是吸引境外黑客的一个重要因素。同时,某些国外反华势力的行动,也是使中国网络遭受境外攻击案件增加的原因。

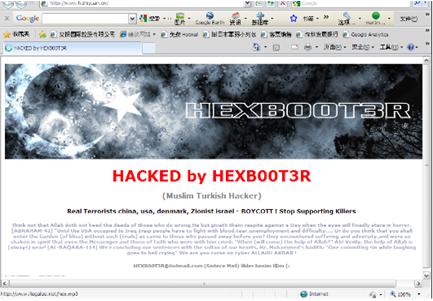

以HEXB00T3R这一黑客组织来说。该组织来自土耳其,是一个于前年开始活跃的黑客组织,随着国庆的临近,该组织加大了对我国网站的攻击力度。根据金山毒霸云安全系统的监测,他们目前每天攻击的网站多达到70个,几乎都是中国网站。地方政府网站、企业网站、公益组织、交友社区、游戏私服、个人空间等均在他们的攻击范围内。

HEXB00T3R在被其黑掉的网站上咒骂中国、美国、丹麦和以色列,并宣扬极端宗教理论

在攻击成功后,HEXB00T3R会留下"HACKED by HEXB00T3R"之类的标记,或者直接在受害网站中插入自己的页面,宣扬一些极端言论,甚至时直接打电话向被黑站长挑衅。他们污蔑中国是"懦弱的恐怖分子",他们还经常在留言中表示美国、丹麦、以色列等国家的敌视。我们猜测,HEXB00T3R的成员很可能是些极端民族主义者和极端宗教主义者。

金山毒霸安全专家提醒广大站长,在整个10月,应对网站加强相应的防御措施,防备遭遇来自境外黑客的攻击。

AdobeReader漏洞恐再遭利用

由于更新升级机制一直存在问题,Adobe Reader的一款老漏洞最近又被黑客利用了。

金山毒霸云安全系统近日截获一款借邮件中的PDF文档传播的后门木马。毒邮件的发信人称自己是现居北京的《金融时报》编辑"帕姆",他要求收件人阅读附件PDF文档中的名单,协助他完成一个所谓的经济研究课题访谈。但如果你阅读了这个PDF附件,那么你会立即掉进黑客的陷阱,因为文档中包含一个后门木马文件,它会将你的电脑与黑客远程服务器连接起来,等候黑客指令。

被利用的漏洞是由于Adobe Acrobat和Reader无法正确地处理PDF文档中所包含的恶意JavaScript所引起的。Adobe Acrobat和Reader的内部函数在处理一个特制的文件名参数时就会发生溢出事件,导致木马可以绕过系统安全模块运行。不过经测试它无法绕过金山网盾的拦截,金山毒霸对该毒的命名为Win32.Troj.PdfDropper.eq和Win32.Troj.PdfDropper.ty。

早在今年4月份时,这一漏洞就已经被安全业内人士发现并发出了警告,但由于Adobe Reader等PDF阅读器的升级机制问题,总还是会有不少用户电脑中依然存在这一漏洞。黑客很可能是掌握了这一规律,才精心制作了这封毒邮件。但我们更担心的是,这一消息会刺激黑客更深入的挖掘Adobe Reader的0day安全漏洞,因为一旦发现一个漏洞,就能在很长的时间里都利用它,为黑客们最大限度的带来利润。