DoSECU 安全报道 6月2日消息:周四一家安全公司表示,受到Gumblar攻击威胁的网站增加了新的域名,他们会把木马病毒下载到可信赖计算机上,窃取FTP授信来危害更多的网站,影响网络流量。

ScanSafe上周表示,Gumblar攻击今年3月开始威胁网站和攻击隐藏其中的代码。最初,木马是将病毒下载到访问来自gumblar.cn域名的网站的计算机上。俄罗斯和拉脱维亚的IP地址从英国的服务器上把代码传播出去。

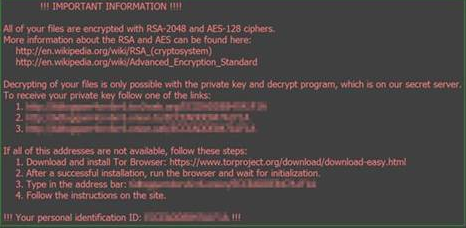

随着网站操作者清除了他们的网站,攻击者用动态产生的模糊java脚本取代了原先的恶意代码,这样安全工具就很难对其加以识别。当用户在IE浏览器上使用谷歌进行搜索时,脚本试图利用Adobe公司的Acrobat Reader和Flash Player的漏洞来传播注入恶意搜索结果的代码,同时还会搜索受害者系统中的FTP授信来进一步威胁其他的网站。

根据ScanSafe的说法,在这两个域名被关闭之前,Gumblar的域名被更改为martuz.cn。如今木马主要是来自iteautotop.cn和autobestwestern.cn这些网址。

"幸运的是看起来这些域名服务器正在被关闭"公司在声明中表示"不过在与Gumblar相关的攻击平息之后,网络犯罪分子仍然在试图通过Gumblar来制造感染计算机的僵尸网络"。

ScanSafe认为Gumblar攻击比Conficker更加凶险,Conficker是一种通过Windows系统漏洞,可移动存储设备和密码薄弱的网络共享设备传播的蠕虫,它会让安全软件失效,在计算机中安装假冒的反病毒软件。

5月的前两周ScanSafe公司阻断的所有木马病毒中有37%是来自Gumblar攻击,Gumblar攻击还采取更具侵略性的行为,它会中途截取和监控网络流量,安装窃取数据的特洛伊木马来从被感染计算机中窃取用户名和密码。

另外,一旦Conficker传染被阻止就不会进一步传播蠕虫。但是Gumblar攻击会利用他们窃取的FTP授信来威胁更多的网站,会让更多的用户成为受害者。

如何判断计算机是否被Gumblar传染:

1)在Windows系统文件夹中查找sqlsodbc.chm(Windows XP中的缺省位置是C:WindowsSystem32);

2)在已安装的sqlsodbc.chm中获取Sha1。FileAlyzer是可以用来获取SHA1文件的免费工具;

3)将获取的SHA1与ScanSafe STAT Blog中的列表进行对比;

4)如果SHA1和相应的文件规模与参考列表不符,就是被Gumblar感染的迹象

根据ScanSafe的说法,补救这种传染最有效的方式是重新格式化和重新安装。在被感染计算机中存储或者使用的密码或者登录信息也都应该重新更改。