9月26日,“2024中国数字经济创新发展大会”在汕头成功召开,大会汇聚业界精英,旨在全面探讨在新形势新挑战下,如何“健全数据安全体系 构建可信流通环境”。在「数据安全与合规发展专题」分论坛上,工业和信息化部电子第五研究所软件与系统研究院数据治理中心副主任李帅,分享了《2024上半年网络安全漏洞态势报告》,该报告由工业和信息化部电子第五研究所软件与系统研究院科研创新部与深信服千里目安全技术中心联合编写。

随着新兴技术的飞速发展,网络安全漏洞的形态和利用手段也在不断演变,网络安全挑战日益严峻。本报告从网络安全漏洞总体视角出发,统计全球漏洞数据,分析2024上半年漏洞发展态势与流行利用趋势;并围绕攻防场景中的漏洞利用新变化、国内外开源软件漏洞发展新趋势、以及人工智能对漏洞利用与防御的影响三大角度展开分析,希望能够为网络安全行业提供有效参考。

一起深入了解2024年漏洞利用有哪些新趋势新变化,并探讨如何应对这些新的挑战!

0day漏洞的利用呈现出新特点

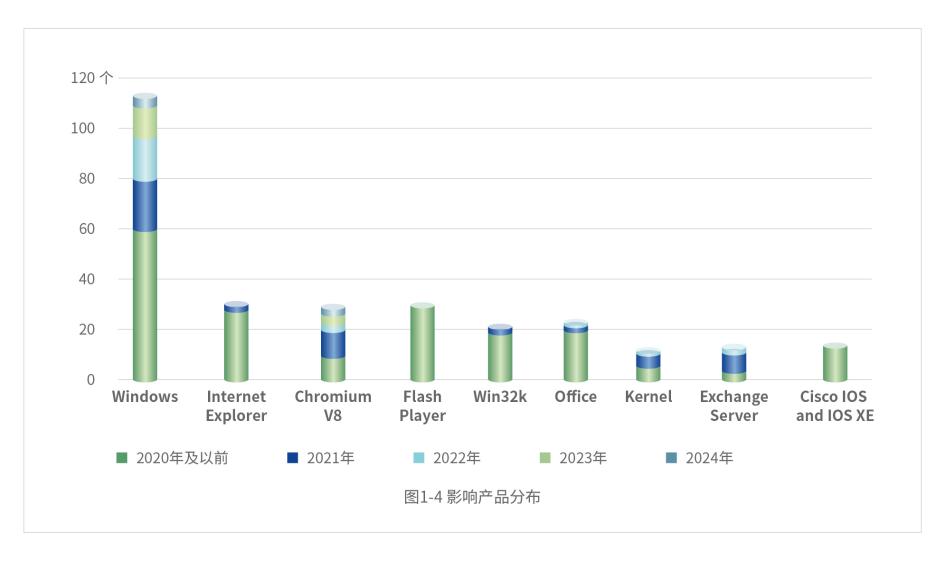

根据已知被利用漏洞(KEV)目录收录的数据分析,在产品分布上,操作系统和浏览器的0day漏洞数量依然最多,而近两年来,随着主流浏览器加强防御措施,浏览器0day漏洞的占比有所下降。由于主流浏览器组件具有通用性,利用第三方组件漏洞进行供应链攻击的行为愈加频繁。针对移动设备的0day漏洞利用手段不断升级,攻击者将此类漏洞制作成间谍软件进行商业化,近50%被用于执行间谍活动。同时,漏洞修复不彻底也导致新的0day漏洞频繁出现。

这些变化,要求我们在网络安全工作中,对安全漏洞的防御和修复投入更多精力,特别是对第三方组件、移动设备的安全性给予更多关注,避免潜在的网络攻击。

攻防场景中,漏洞利用手段更加高级

在攻防场景中,漏洞利用仍是攻击方入侵的重要手段。据统计,2024攻防演练期间,共狩猎到197个有攻击代码披露的漏洞。攻击者越来越多地利用逻辑类和传输加密类0day漏洞,以隐藏攻击特征,提升攻击的隐蔽性。漏洞利用方式也更具针对性,从战前储备0day漏洞向战前储备和后期新挖掘0day结合的方式转变,这一变化与攻防活动周期延长有关。攻击者更倾向于通过多个0day、Nday组合利用,开发工具形成自动化攻击链,漏洞利用手段更高级;也会通过适用范围广泛的组件、供应链漏洞开展攻击,危害范围更广。

在攻防场景中,防御者需要提升对0day高可利用漏洞的检测和防护能力,及时发现并修复通用组件Nday漏洞,采取全方位的安全防护措施,以保障组织网络安全。

开源软件漏洞的治理仍是难点议题

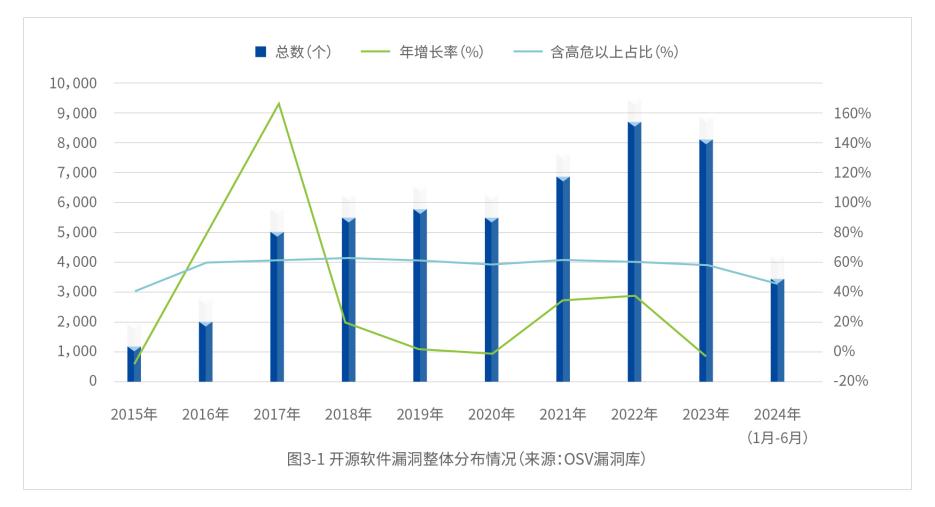

开源软件作为软件供应链的重要组成部分,一旦爆发严重漏洞将对整个软件供应链带来极大安全风险,然而,开源软件漏洞的治理仍存在诸多难题。

开源软件漏洞传播范围广,危害性沿供应链传播且逐级放大。据调查,开源组件漏洞一级传播(直接依赖)影响范围扩大125倍,二级传播(间接依赖)影响范围扩大173倍。开源软件漏洞持续时间长,2021年爆发的Log4j2漏洞要十余年才能修完,期间将持续引发安全风险。开源社区的规模及活跃度参差不齐,导致开源软件漏洞修复与维护成本高,责任落实难。

为维护开源软件安全,需加快开源软件漏洞治理的步伐,建立健全漏洞风险防范制度、重视科研创新与人才培育,提升开源软件安全开发能力,建立一体化的协同治理体系。

漏洞利用与治理迈向“智能化对抗”

人工智能技术的发展为漏洞利用与治理都带来了新的变化。一方面,AI大模型的应用降低了漏洞利用的攻击门槛,使得初级黑客也能批量生产攻击脚本和工具。未来,人工智能可能完全替代人类黑客执行攻击任务。

与此同时,AI技术已成熟应用于漏洞挖掘、未知漏洞猎捕、漏洞优先级排序、漏洞修复等关键环节的自动化和精细化管理,提高了漏洞检测和修复的效率。例如,深信服自研的安全大模型-安全GPT,对比传统引擎检出率从45.6%提升至95.7%,误报率从21.4%下降到4.3%。利用自研的AI安全大脑,实现了精准识别高级威胁和自动化安全值守。自2023年5月发布至今,深信服安全GPT已经成功捕获了300+个在野0day漏洞。

进入更激烈的“智能化对抗时代”,需要我们更好地利用AI技术提升安全漏洞防御能力 ,加强对潜在威胁的预见性和响应速度,优化安全防护流程,为加固网络安全防线提供更强有力的工具。

网络安全漏洞治理是一场持久战,需要不断适应新趋势新挑战,采取创新策略。深信服将继续与全行业共同推动网络安全漏洞治理能力的创新和发展,为构建更加安全、稳定、可靠的网络环境提供坚实的技术支持和保障。[关注深信服科技官方公众号或深信服科技官网,免费获取报告全文]