如果网络世界每12分钟就会出现一个新漏洞,你的防御系统能扛多久?

这是来自2024年攻击者提出的一个问题。

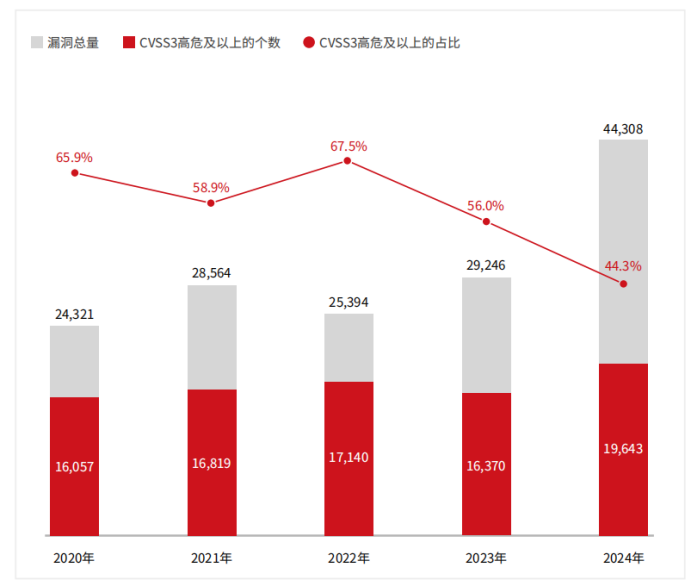

根据微步最新发布的《2024年漏洞情报年报》,2024年漏洞数量、漏洞增长“再创新高”,全年整体爆出漏洞超4万个,相当于每12分钟就会诞生一个新漏洞。不过,关于2024年的漏洞攻击,我们需要关注的不只是数字,还有背后可能的变化。我们挑出了几个特别值得注意的洞察和建议,分享给各位师傅。

01 黑客平均9.2天完成漏洞利用,“三周修复期”神话终结

微步情报局对所有捕获到的在野利用行为的公开漏洞公开披露时间,以及首次发现利用的时间深入分析后看到,2024年漏洞平均利用时间(MTTE)已缩短到大约9.2天!相当于攻击者在不到两周的时间,就完成了“侦察-开发-攻击”的全流程。

且数据显示,在新漏洞公开前4天内,攻击就非常密集,尤其在漏洞公开当天,攻击占比达到了25%。从平均速度来看,根据微步情报局统计,超过70%的漏洞在公开后的22天内被利用。不过这里并不建议企业把漏洞出现后的22天作为标准修复时间,“22天”或者“第三周”恰巧可能只是漏洞处置的“deadline”。如果企业对于最新高风险漏洞响应速度超过三周,能够起到的防护作用就极低了,甚至企业可能已经失陷,根本跑不赢漏洞修复这场百米赛跑。

02 漏洞泡沫:43%的漏洞被标记为高危或严重,被利用漏洞仅占2.51%

和漏洞攻击的较量估计会越来越激烈。2024年,微步情报局收录了4万多个漏洞,相较于2023年增加了惊人的51.5%,(2023年披露漏洞总量增速仅为15.2%)。而在这4万多个漏洞中,将近43%的漏洞被NVD(美国国家漏洞数据库)或软件提供商根据CVSS3评定为高危或严重。

面对如此高比例的高危漏洞,很多企业估计都慌了。但从2024年实际漏洞利用情况来看,这些“高危漏洞”真正被利用的情况比想象要低很多。根据微步情报局2024年全年捕获攻击行为统计,共涉及利用1600多个不同漏洞,占2024年整体漏洞4%。

如果进一步对“高危漏洞”(微步情报局的定义是“被攻击者利用”及“已经公开可用PoC但尚未捕获攻击行为但极有可能被攻击者利用的漏洞”)进行真实风险量化统计,2024年高危漏洞为1009个,占比只有2.51%,相比2023年(2023年高危漏洞为1046个,占比3.58%)比例及实际数量均有所下降。安全团队如果不能有效识别真实的高危漏洞,不仅会信息过载,而且很可能大部分安全投入都要打水漂,而真正的“安全炸弹”却没有及时发现。

03 漏洞利用“规模爆炸”,新漏洞“即产即销”

2024年,是攻击者漏洞利用规模和效率爆发增长的一年。微步对1600多个不同漏洞捕获到的漏洞利用行为超过54亿次,相比2023年增长31.7%,单个漏洞平均被攻击337.5万次。攻击次数指数级增长,背后是攻击者不再依赖 “手工工具”,而是利用漏洞扫描、载荷生成、攻击分发的自动化工具链,实现“漏洞武器化流水线”,从而大幅降低攻击成本,提升攻击频率。

此外,攻击者对于新老漏洞的利用,也有了新的变化。基于微步情报局统计发现,2024年新披露漏洞为425个,占2024年整体被利用漏洞26.3%,相比2023年进一步提升。由于攻击者漏洞利用能力增强,以及对新漏洞关注提升,越来越多新漏洞从披露到被利用窗口期几乎消失。

与此同时,2024年漏洞利用“长尾效应”也非常明显。在被利用的1600多个漏洞中,73.7%为历史漏洞, 且在“攻防演练”这类实战化场景中应用尤为明显(2024年攻防捕获的漏洞攻击行为中,2022年的老漏洞占比达到了70%!)。历史漏洞成为攻击者的“弹药库”,也体现了当前企业漏洞管理两个极有可能被利用的弱点:缺乏对已修复漏洞的持续验证,同时也忽略老旧系统的漏洞风险。

04 0day漏洞利用实战化时代,攻击战术 “三高升级”

2024年,在微步收录的数百个0day漏洞中,有52个漏洞在无补丁时就被发现在野利用行为。这52个漏洞中,超过50%的漏洞出现在“攻防演练”场景。0day作为最有效的攻击工具,逐渐从“战略储备武器” 转变为“常规战术工具”,且攻击者更倾向于即时利用,而非长期囤积。

与此同时,2024年攻防场景下,攻击者漏洞利用相较于往年也呈现出 “高隐蔽”、“高针对性”、 “高自动化”的新特点。攻击者不像过去那样直接发起大规模、高噪音攻击,而是采用低频慢速渗透这种更隐蔽的方式。其针对性在于,除了攻击前深度情报收集,同时采取集权设备优先策略,更倾向高价值、高权限的核心系统,例如AD域控、数据库、ERP系统,从而实现攻击效率最大化。漏洞攻击自动化,则是攻击者开发全链条攻击工具,从漏洞扫描到数据外传一键完成。这三大显著特征,也意味着攻击者从“粗放式攻击”向“精细化作战”全面升级。

点击这里,可下载微步《2024年漏洞情报年报》

2025年,预计将是不确定性增加,实战需求更凸显的一年。企业在进行漏洞情报管理时,建议将以下三个关键思路纳入漏洞管理决策参考:

01 持续漏洞识别

当前漏洞管理需从传统的“定期扫描+电子表格追踪”模式升级为持续化、自动化的实时对抗体系,其关键点在于:通过自动化的技术,对资产不间断监控,同时采用 “无扫描/无代理”的轻量级解决方案,实时自动关联资产与新漏洞,第一时间发出告警,为安全团队快速响应争取宝贵时间。

02 漏洞管理核心策略:基于风险的优先级

漏洞管理的核心是基于风险的优先级,需要优先解决最关键威胁。具体而言,需要对三个关键维度进行评估:首先是资产关键性,优先处理涉及核心业务的数据,或者支撑重要业务流程的系统;其次是网络暴露程度,优先修复互联网暴露资产中的漏洞;最后,结合漏洞利用情报,及时了解最新攻击趋势,调整优先级。

通过量化评估(资产价值x暴露系数x威胁紧迫性),将海量漏洞收敛为可行动清单,并建立“识别-评估-处置-验证”闭环机制,实现资源精准锁定与攻击窗口期压缩。

03 重点关注临时缓解措施

打补丁是漏洞修复的重要手段,但也存在真空期长(平均接近80天)、修复成本高、存在补丁绕过风险(约10%的补丁因绕过问题催生新0day漏洞)等明显局限。因此,漏洞处置需要突破仅仅依赖补丁的思路,优先部署临时缓解措施:例如启用网络检测响应(NDR)对相关漏洞的探测和利用行为告警,强化防火墙规则封堵漏洞利用路径,细化访问控制隔离高危资产,并基于主机监控阻断异常操作。这些措施无需停机或等待补丁,即可快速压缩攻击面,避免干扰业务,实现漏洞风险抑制,为后续彻底修复争取缓冲期。从2024年的漏洞攻击数据,可以看到另外一个残酷的现实:企业80%的实际风险,其实都是来自20%被活跃利用的“真正高危漏洞”。与其疲于应对成千上万的漏洞告警,不如聚焦攻击者真正使用的20%。这大概是这次2024年微步漏洞情报精选想要分享给各位师傅的。

最后,漏洞攻防没有银弹,但必有高效法则,也祝2025年各位师傅都成为攻击者眼中“最难啃的骨头”。