最近,作为从很多起针对网络资源进行的攻击中获得数据进行分析后产生的结果,2010年度重大网络安全风险报告得以公布。惠普旗下的TippingPoint实验室、夸利斯网络安全和风险处理公司以及美国系统网络安全协会参与了内容编辑。该报告里包含了大量数据,并且对原始数据进行了详细分析;对于基础设施管理员来说,有不少值得了解的内容。它可能不会帮助你解决掉具体的哪个问题,但是,我认为这些数据可以作为对未来风险可能会出现在什么地方进行分析预测的指南。

该报告中最有趣的部分之一是脆弱性半衰期示意图。该半衰期示意图展示了漏洞数量减少到一半所需要的时间天数。图A显示的是Windows操作系统和奥多比Acrobat阅读器的半衰期。

图A

很显然,它显示出我们不应该对奥多比补丁掉以轻心。系统管理员和用户一样,对于奥多比繁琐的补丁更新有些厌烦了。从报告中我们可以看出,在现实世界中,利用PDF文件的攻击是怎样被用来制造一起基于堆栈的缓冲区溢出攻击。通过利用辅助工具来保证Windows更新到最新补丁是一件相对简单的机械工作,但Acrobat阅读器之类工具的安装就比较复杂了。在个人工作中,除非确实属于确实需要安装以降低补丁空间的服务器应用,我从没有在Windows服务器系统上安装过Acrobat阅读器、Java引擎或其它软件。

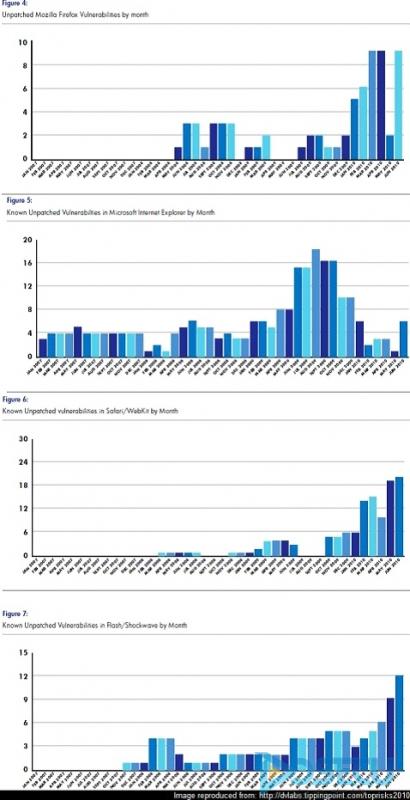

该报告中另一个有趣的部分是对产品未打补丁的已知漏洞跟踪的情况。这里针对的产品包括了奥多比Flash、苹果Safari浏览器、谋智火狐浏览器和微软Windows。结果似乎有些出人意料,但确实即使是非主流浏览器也面临了很多风险。尽管在本类别中,微软Windows的漏洞数量还是最多的,但所不同的是没有想象的那么多。图B显示的就是几种流行软件未打补丁的已知漏洞数量情况。

图B

对于系统管理员来说,我认为这份报告是相当有趣的。它明确地显示出,仅仅简单地选择一个平台,并不能将漏洞排除在外。如果你有这样想法的话,就应该仔细阅读这份报告,并希望在项目实施时不会出现大量未修补补丁的清单。

你对报告的哪一部分感兴趣?对于地理行为模式有什么看法?你是怎么看待上网行为过滤器或选择某些国家作为先发制人安全措施目标的?请和大家分享你的想法。