2004年9月美国著名的IDC提出将防病毒、入侵检测和防火墙安全设备命名为统一威胁管理(United Threat Management, 简称UTM )新类别, 引起了业界重视,开阔了市场思路。统一威胁管理技术正引领安全行业的潮流。本文介绍统一威胁管理的功能、特点、关键技术和发展趋势。

一、威胁生态系统特点

网络攻击是全球性问题。

黑客们日益聚焦于混合型的威胁,结合各种有害代码来探测和攻击系统漏洞。这些混合攻击分别绕过现有的安全节点,如独立的VPN、防火墙和防毒产品,形成各种形态持续的攻击流。黑客自动工具、混合攻击以及蠕虫木马病毒增加了数据曝光的可能性。脆弱点、配置错误和缺乏管理等问题更使实现安全增加难度。 威胁的形态表现为病毒/蠕虫/木马、灰色件、间谍件、垃圾邮件、配置错误、应用程序脆弱点、自动的黑客工具和脚本、拒绝服务、缓冲溢出、Cookie 中毒等。威胁的另一特点是新漏洞攻击产生速度快,即称为“零小时”(zero-hour)或“零日”(zero-day)新的未知的攻击。另外,社会工程陷阱型的攻击,包括间谍软件、网络欺诈、基于邮件的攻击和恶意Web站点、Web重定向等,伪装为合法应用和邮件信息欺骗用户的威胁日益增多。

二、统一威胁管理的定义

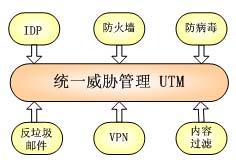

统一威胁管理(UTM)是保持威胁生态平衡的良方。美国著名的IDC对统一威胁管理(UTM)安全设备的定义的是由硬件、软件和网络技术组成的具有专门用途的设备,它主要提供一项或多项安全功能。 它将多种安全特性集成于一个硬设备里, 构成一个标准的统一管理平台。UTM设备应该具备的基本功能包括网络防火墙、网络入侵检测/防御和网关防病毒功能。这几项功能并不一定要同时都得到使用,不过它们应该是UTM设备自身固有的功能。

UTM安全设备也可能包括其它特性,例如安全管理、日志、策略管理、服务质量(QoS)、负载均衡、高可用性(HA)和报告带宽管理等。不过,其它特性通常都是为主要的安全功能服务的。图1表示UTM系统平台上的综合多项功能。

图1 UTM系统平台的综合功能

三、市场需要UTM的理由

虽然市场上已经有了那么多基于软件的安全产品,为什么人们还是倾向于购买统一威胁管理安全设备呢?以下概述了激励威胁管理安全设备增长的因素:

–降低了复杂性:一体化的设计简化了产品选择、集成和支持服务的工作量。简单的放置、方便的安装是威胁管理安全设备最关键的优点。

–避免了软件安装工作和服务器的增加:安全服务商、产品经销商甚至最终用户通常都能很容易的安装和维护这些设备,而且这一过程还可以远程操作进行。

–减少了维护量:这些设备通常都是即插即用的,只需要很少的安装配置。

–可以和高端软件解决方案协同工作:当硬件设备安装在企业没有专业安全管理人员的远程地点,由于设备可以很容易的安装并通过远程遥控来管理它,这种管理方式可以很好的和已安装的大型集中式的软件防火墙协同工作。

–更少的操作过程:用户通常都倾向于尝试各种操作,而安全设备的“黑盒子”设计限制了用户危险操作的可能,降低了误操作隐患,提高了安全性。

–更容易的排错:当一台设备出现故障之后,即使是一个非专业人员也可以很容易的用另外一台设备替换它,使网络尽快恢复正常。这项特性对于那些没有专职技术人员的远程办公室显得尤为重要。

四、UTM发展趋势

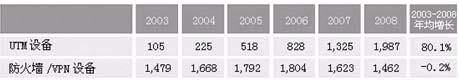

根据IDC的预测, UTM市场在短期内将会有大幅度的增长。全球 UTM 设备市场将在2003-2008年期间以年均17%的速度增长,于2008年将达到近20亿美元,届时会将超过防火墙/VPN市场份额。表1表示 IDC的UTM增长预测以及与防火墙/VPN市场的比较。

IDC全球安全设备市场预测,2003-2008年(百万美元)

来源:IDC, 2004

表1 IDC的UTM增长预测

UTM市场发展迅速

2003年,市场上还只有7家厂商在销售UTM产品。而到了2004年底,UTM厂商的数量增长到了至少16家。这些厂商包括知名的网络安全产品厂商、防病毒市场的前导者及一些欧洲和亚洲的小型设备厂商。UTM市场上获得成功的关键是提供更高的性能和更强的功能,使之成为与众不同的产品。在 UTM 市场领先的Fortinet公司利用自主产权的ASIC芯片技术,创新推出FortiGate UTM系列,大幅度提升开启防病毒功能下的安全性能,实现7种重要的UTM特性, 包括防病毒、VPN、防火墙、IDP、内容过滤、反垃圾邮件和流量整形。

展望未来,UTM不仅逐渐形成具有竞争力的安全市场, 而且预计会成为安全市场的领导者。其原因有以下几方面:

(1) UTM设备将防病毒和入侵检测功能融合于防火墙之中, 成为防御混合型攻击的利剑。混合型的攻击可能攻破单点型的安全方案,但却很可能在统一安全方案面前败下阵来。

(2) UTM设备提供综合的功能和安全的性能,降低了复杂度, 也降低了成本, 适合企业、服务提供商和中小办公用户的网络环境。

(3) UTM设备能为用户定制安全策略,提供灵活性。用户既可以使用UTM的全部功能,也可酌情使用最需要的某一特定功能。

(4) UTM设备能提供全面的管理、报告和日志平台,用户可以统一地管理全部安全特性,包括特征库更新和日志报告等。

(5)随着性能的提高,大型企业和服务提供商也可以使用UTM作为优化的整体解决方案的一部分,可扩展性好, 蕴藏的增长潜力可观。五、UTM的典型技术

实现UTM需要无缝集成多项安全技术,达到在不降低网络应用性能的情况下,提供集成的网络层和内容层的安全保护。以下为一些典型的技术:

(1) 完全性内容保护(CCP)

完全性内容保护(Complete Content Protection, 简称CCP)提供对OSI网络模型所有层次上的网络威胁的实时保护。这种方法比防火墙状态检测(检查数据包头)和深度包检测(在状态检测包过滤基础上提供额外检查)等技术先进。它具备在千兆网络环境中,实时将网络层数据负载重组为应用层对象(如文件和文档)的能力,而且重组之后的应用层对象可以通过动态更新病毒和蠕虫特征来进行扫描和分析。CCP还可探测其它各种威胁,包括不良Web内容、垃圾邮件、间谍软件和网络钓鱼欺骗。

(2) ASIC 加速技术

ASIC芯片是UTM产品的一个关键组成部分。为了提供千兆级实时的应用层安全服务(如防病毒和内容过滤)的平台, 专门为网络骨干和边界上高性能内容处理设计的体系结构是必不可少的。ASIC芯片集成了硬件扫描引擎、硬件加密和实时内容分析处理能力, 提供防火墙、加密/解密,特征匹配和启发式数据包扫描,以及流量整形的加速功能。由于CCP需要强劲的处理能力和更大容量的内存来支持,仅利用通用服务器和网络系统要实现内容处理往往在性能上达不到要求。

(3) 定制的操作系统(OS)

专用的强化安全的OS提供精简的、高性能防火墙和内容安全检测平台。基于内容处理加速模块的硬件加速,加上智能排队和管道管理,OS使各种类型流量的处理时间达到最小,从而给用户提供最好的实时系统,有效地实现防病毒、防火墙、VPN、反垃圾邮件、IDP等功能。

(4) 紧密型模式识别语言 (CPRL)

紧密型模式识别语言(Compact Patten Recognition Language, 简称CPRL)是针对完全的内容防护中大量计算程式所需求的加速而设计的。 状态检测防火墙、防病毒检测和入侵检测的功能要求,引发了新的安全算法包括基于行为的启发式算法。 通过硬件与软件的结合,加上智能型检测方法,识别的效率得以提高。

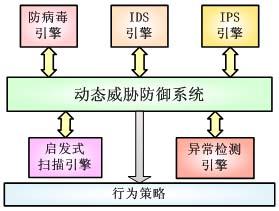

(5) 动态威胁管理检测技术 (CPRL)

动态威胁防御系统(Dynamic Threat Prevention System, 简称DTPS)是由针对已知和未知威胁而增强检测能力的技术。DTPS将防病毒、IDS、IPS和防火墙等各种安全模块无缝集成在一起,将其中的攻击信息相互关联和共享,以识别可疑的恶意流量特征。DTPS通过将各种检测过程关联在一起,跟踪每一安全环节的检测活动,并通过启发式扫描和异常检测引擎检查,提高整个系统的检测精确度。

图2 动态威胁防御系统的体系结构

六、小结

统一威胁管理(UTM)是一种理念的改变,是新技术的挖掘和集成, 是接受市场需求挑战的主动迎战。这无疑是对付零日攻击、提升检测威胁能力的好办法