本文试图通过对2011年新形势下的运营商(以电信为例)DCN网络的安全性进行分析,对运营商内部业务运营支撑系统从各个角度讨论出其亟需解决的问题,并给出适合用户参考的解决方案。

以某省电信DCN网络为例,全网在内网安全管理和入网规范方面已经做了很多工作,如划分了安全VLAN、部署了防火墙、Symantec 企业版病毒防护系统、补丁统一采用WSUS更新系统,制定了电信终端标准化项目(SMS、AD域、计算机命名规范、关闭默认共享)、并规定禁止安装游戏、聊天等与工作无关的软件等,但是已有的安全效果不佳,既有的规范无法真正落实,目前主要的安全隐患在于:

入网人员身份难以确认

由于运营商网络分散,业务众多,经常有各种身份的人员需要接入网络,总体来看分为三类,包括公司正式员工、第三方合作单位项目实施人员及临时入网的来宾访客,目前已有的网络平台很难区分这三类入网人员,并难以在人员入网后赋予相应的网络使用权限。这就造成全网的安全系数无法评估,一旦发生安全事件,无法及时定位,无法根据统计报表进行相关责任人的追溯。

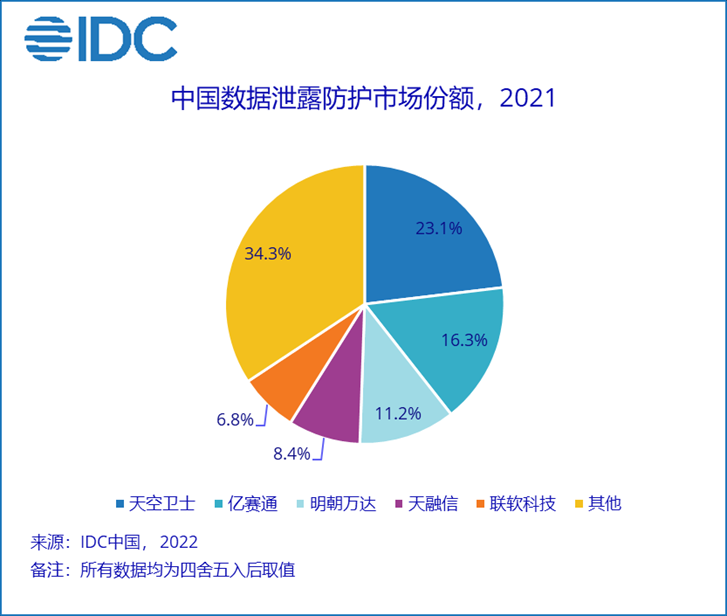

违规外联造成数据泄露

“企业的核心价值就是商业数据,我们要保证这些数据的安全,”电信的某位相关负责人向我们讲述到。在企业内某些禁止访问公网的区域,员工依然可以通过多种方式访问互联网,极易被植入木马程序;这些木马程序在内网计算机违规外联的时候很有可能将机密信息秘密传送到公网,造成商业机密信息泄露;

终端随意开启服务或非法软件

如果终端用户随意开启伪DHCP、抢占IP资源的木马或者ARP欺骗病毒等程序,会直接影响网络正常运行,威胁网络安全。需要在内网中建立一种“威慑”控制机制,从端点上做好安全防护。

终端难以达到企业安全要求

企业办公网络中,任何一台终端的安全状态(如终端的补丁情况、防病毒软件安装和使用、病毒库更新、文件共享、密码复杂度等),都将直接影响到整个网络的安全。在终端数量众多且分散的情况下,无法掌握内网的安全性将导致随时发生重大安全事故的潜在威胁。

设备漏洞无法得到有效快速的修复

DCN网络中的终端机器数量大,分布范围广,各营业厅均为数台机器组成一个小范围的网络,因此对于存在安全隐患的终端进行及时有效的修复存在相当大的困难,如果需要网络管理人员现场修复将带来极大的工作量。

对内部攻击缺乏隔离措施

由于DCN网也是IP网,因此黑客有可能从网络内部发起攻击。有些运营商虽然在DCN与公众网之间配置了防火墙,但是在网络内部的隔离措施还不完善。例如,当病毒泛滥时,一个地区的DCN网络内的病毒可能通过骨干DCN网传播并影响其它地区的DCN网。

通过以上分析我们可以看到,构建我国基础电信网安全保障体系,需要有的放矢,实用有效,针对现有的的安全威胁,进一步从技术和管理两方面加强网络的可用性。

参考解决方案

运营商网络的重要性不言而喻,因此需要在网络中建好网络准入控制的整体平台,从而对网络接入、入网规范与管理、隔离与智能修复、安全整合等各项功能进行有效的实现,构建DCN网络健全的内网防御体系。

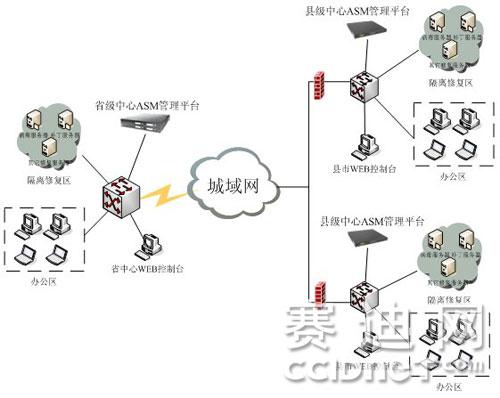

盈高入网规范管理系统(ASM)是一套基于最先进的第三代准入控制技术的纯硬件平台,无需安装客户端,重点解决网络的接入合规性要求,通过ASM平台建设,能够规范以下基本入网流程:

入网基本流程示意图

1.统一分配唯一的准入登录帐号来标识身份,入网人员使用此唯一帐号登录DCN;

2.身份认证后将对终端进行安全扫描,包括补丁升级、杀毒软件的安装和更新、进程是否安全、服务及端口控制、其他自定义的入网规范等,对于存在重大安全隐患的机器立即进行隔离;

3.安全设备登录DCN后,能够根据业务需求,有限制的访问DCN资源;

4.一旦发生安全事件,可以迅速定位到实名制的用户,并有效地进行隔离。

解决方案部署图

某省运营商ASM部署示意图