来自RSA欺诈行为研究中心的报告显示,一种针对巴西银行的犯罪软件,利用流行的社会化网络作为命令和控制服务器。这已经不是网络犯罪分子第一次利用云平台进行托管或利用社会化网络进行指挥和控制工作了,并且肯定也不会是最后一次。

来自RSA欺诈行为研究中心的报告显示,一种针对巴西银行的犯罪软件,利用流行的社会化网络作为命令和控制服务器。

该公司声称,它们非常迅速地处理这一问题,已经关闭了存在问题的个人页面,而网络犯罪分子则继续通过合法基础设施利用替代的命令和控制频道(C&C)进行积极活动。

更多的细节:

· 隐藏在犯罪软件背后的控制者以“安娜·玛丽亚”为名,建立了一个虚假个人页面,并且将犯罪软件的加密配置设定以纯文本格式上传到页面中。

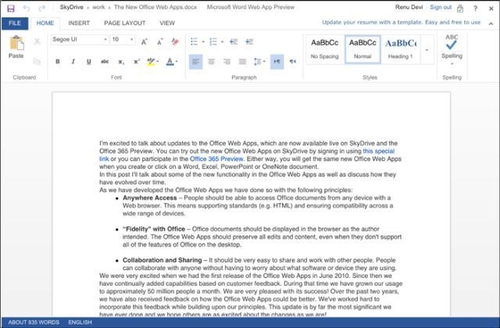

· 在感染了用户的计算机,并完成安装后,该恶意软件会利用EIOWJE字符串(见下面截图中带下划线的部分)来对页面进行搜索。该字符串是恶意软件进行配置的起点。

· 接下来,EIOWJE字符串后面的所有加密命令都会被恶意软件解密并在受感染的计算机上执行。

这已经不是网络犯罪分子第一次利用云平台进行托管或利用社会化网络进行指挥和控制工作了,并且肯定也不会是最后一次。下面列出的就是一些被用来作为命令和控制频道的合法基础设施和社会化网络:

· 宙斯犯罪软件使用亚马逊弹性计算云作为命令和控制服务器

· 基于推特的僵尸网络命令频道出现

· 谷歌论坛木马现身

· 怀特韦尔木马:你的脸谱页面今天僵尸化了么?

· 推特僵尸网络生成器自制教程

在《云中阴影》一文中,我们可以发现网络间谍活动也应用到同样的手段,恶意攻击者多次利用合法基础设施进行命令和控制操作:

攻击者利用雅虎邮件账户作为命令和控制组件发送新的恶意二进制代码到被破坏的计算机。总体而言,我们发现三个推特账户、五个雅虎邮件账户、十二个谷歌论坛、八个Blogspot的账户、九个百度个人账户、一家谷歌网站和十六个blog.com的账户属于被攻击者使用的工具。

对于网络犯罪分子和他们的僵尸网络来说,社会化网络是天堂么?基本上,答案是肯定的。社会化网络为犯罪分子提供了两项最重要的帮助,就是在尽可能短的时间里获取数十万次点击的可扩展性时间框架,以及来自社会化网络的信任因子。

纵观对网络犯罪分子友好的互联网服务供应商,在目前,它们提供的主机托管解决方案依然占据主导地位,虽然一旦被发现,就会很容易被列入黑名单,即使这样,还有一些依然处于工作中。然而,我们应该考虑到这一过程被受到信任的社会化网络的使用所破坏,并且,关键问题是网络犯罪分子已经完全认识到这一事实。

通过过去几年的使用,他们开始认识到对于社会化网络环境来说,问题的关键不是清白的声誉,而用户对于特定社会化网络的信任。举例来说,作为最成功的社会化网络恶意软件之一,Koobface僵尸网络从脸谱上获得的大部分流量,并不是来自用户账户里的虚假宣传信息。实际情况恰恰相反,它是通过操纵大量受到信任的账户获取流量的。

RSA评估后得出结论认为,恶意软件利用社会网络的情况,目前属于“特殊而不是普遍现象。”对于这一点,你是怎么想的?对于这一案例或网络犯罪分子来说,是否会长期处于“可望不可及的”情况中?如果今天安娜·玛丽亚的假帐户,在明天成为安娜·玛丽亚的真帐户,利用看似无害的语言模式向被犯罪软件控制的主机发送命令,我们应该怎么办?